En el día de ayer se difundió un nuevo ataque masivo por una variante de un ransomware conocido como Petya (Petwrap, NotPetya o exPetr), esto es, la acción conjunta del ya conocido ransomware modificado modificado especialmente para aprovechar las vulnerabilidades que utilizó en su momento WannaCrypt/Cry más alguna otra especificamente utilizada para atacar al que parece su principal objetivo, Ucrania.

Aunque pueda parecer increíble, si, este ataque ha sido lanzado aprovechando la mismas vulnerabilidades que utilizaba WannaCry lo cual significa que las empresas afectadas de manera masiva seguían teniendo no parcheada la vulnerabilidad que ya les hubiera convertido en víctimas de WannaCry.

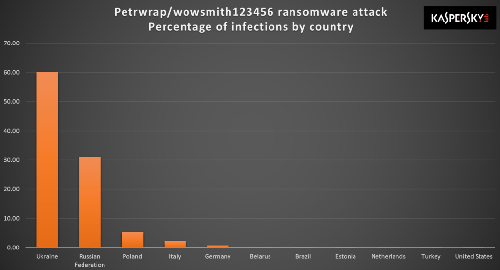

En este caso parece un ataque especialmente diseñado contra Ucrania tanto por sus características como por la enorme afectación que ha tenido en ese país. Pero como hemos visto también ha tenido una importante afectación en Rusia, siendo mucho menor aunque importante en otros países como Polonia o Italia y mucho más minoritaria aunque no por ello menos notable en casos como España.

Y como puede ser esto posible?

Pues aquí tenemos dos escenarios a grandes rasgos, el primero y más preocupante es el de empresas en que sus responsable y/o administradores de red no hayan puesto o podido poner en marcha esta actualización para cerrar esta vulnerabilidad. El segundo y más común en grandes empresas son los tiempos de testeo y validación de parches/actualizaciones para evitar problemas con el software ya en uso por la empresa, aunque en los tiempos que corren estas grandes empresas deberían dedicar muchos más recursos a estas tareas para minimizar al máximo estos tiempos.

En el caso de este nuevo ataque el malware actúa principalmente en 2 fases.

Fase 1

El vector de infección inicial es a través de un adjunto malicioso en un correo electrónico

Una vez que la víctima lo abre, este descarga y ejecuta el ransomware, el cual realiza un backup encriptado del inicio del disco y sobreescribe la tabla MFT de las particiones NTFS sobreescribiendo el MBR ( Master Boot Record). Pasados unos minutos de la infección, el ransomware reinicia o intenta reiniciar el sistema a través de herramientas como “at”, “schtasks” y “shutdown.exe”.

Este cifrado de MBR es la principal diferencia respecto al ataque WannaCry lo que lo hace aún un poco más destructivo. Además de estas acciones en local también intenta su difusión por la red como veremos más adelante.

En esta fase la recuperación de datos es viable, ya que el ransomware solo ha hecho esos cambios puntuales en nuestro disco duro, el resto de datos permanecen intactos. Aquí deberíamos evitar siempre el reinicio de la máquina. Pudiendo montar este disco en otra máquina para recuperar los datos.

Fase 2

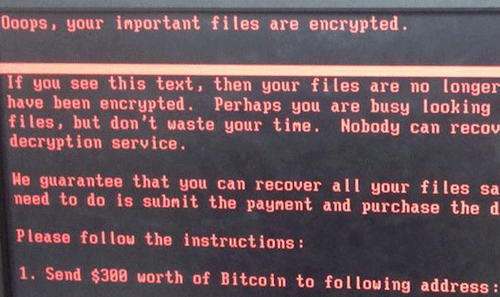

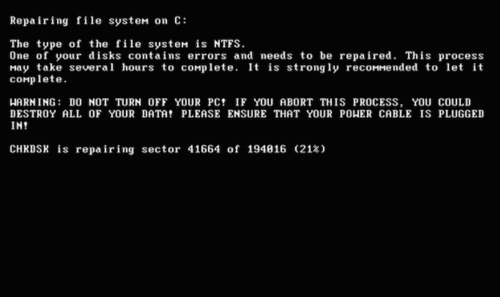

Una vez ha reiniciado, el código ahora presente en nuestro disco duro se ejecuta y procede a mostrar por pantalla un chequeo de disco (CHKDSK) falso que lo que está haciendo es encriptar nuestros archivos, una vez finalizado muestra la pantalla de chantaje.

Mientras más mejor

Como decíamos antes este ataque tiene también el componente de gusano para expandirse por la red local a través de una serie de vulnerabilidades, MS17-010, ya conocidas y con parches disponibles.

En su primera fase el ransomware intenta extraer credenciales de usuarios en el proceso lsass.exe. Una vez conseguidas y sobre todas las máquinas detectadas en la red con puertos TCP 139 y 445 abiertos utiliza los exploits EternalBlue y EternalRomance junto a un ataque específico contra un software ucraniano llamado MeDoc para expandirse por la red. En este caso de nuevo, si el usuario infectado está trabajando con credenciales de administrador esta infección puede fácilmente expandirse al resto de la red.

Recuperación de datos

Como hemos comentado antes, durante la primera fase de la infección y si somos capaces de detectarla, hemos de evitar ante todo el reinicio del sistema para poder montar el disco en otra máquina y sacar nuestros datos. En el caso que el ransomware ya haya encriptado todo nuestro disco, según los primeros análisis y a no ser que se descubra algún fallo en la implementación de la encriptación de los ficheros, la recuperación de los mismos podría ser muy poco probable. Seguiremos atentos a este punto.

Como durante el anterior ataque masivo de WannaCry, se vuelve a recomendar el parcheo inmediato de las vulnerabilidades de Windows que se están usando recurrentemente. Es decir mantener nuestros equipos completamente actualizados. Además de el mejor consejo anti ransomware, que es el de mantener copias de seguridad actualizadas y offline. Para en caso de infección, formatear, restaurar y listos.

Lamentablemente, en unos días nadie se acordará de este ataque y en unas semanas volveremos a ver un ataque similar en televisión afectando de nuevo a miles de empresas y personas.

Fuente Kaspersky

Fuente Malwarebytes