- Detalles

Apple lanzará en las próximas horas una actualización para detectar y eliminar una de las mayores amenazas conocidas hasta la fecha para sus sistemas, el exploit Flashback que se calcula que ya ha infectado más de medio millón de máquinas. A este desarrollo a contrareloj se suman una serie de recomendaciones que Apple ha lanzado a través de su web.

- Detalles

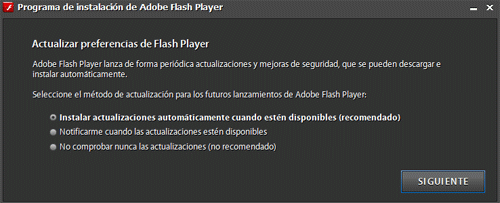

Lamentablemente y como ya es costumbre Adobe Flash Player acaba de recibir una nueva actualización debido a un nuevo par de vulnerabilidades críticas encontrad. Esta es la actualización número ... (hemos perdido la cuenta), el punto positivo de esta última actualización es que el instalador por fin incluye la opción de instalar automaticamente las actualizaciones disponibles. Un gran paso adelante de Adobe tanto para reforzar la seguridad de su producto como para hacer más facil la vida de sus usuarios.

- Detalles

Poco a poco vamos conociendo más detalles del próximo sistema operativo de Microsoft para servidores, el que hasta ahora se conoce como Windows Server 8, la última noticia desvelada sobre el mismo por parte de uno de sus responsables es que incluirá un servicio integrado de backups en la nube llamado Microsoft Online Backup.

- Detalles

El grupo de hackers LulzSec (o LulzSecReborn?) ha vuelto a la carga tras la desmantelación de su cúpula hace escasos 20 días y unos cuantos días antes de su anunciada reaparición haciendo públicas mas 170.000 cuentas y datos asociados de un website de citas para militares (militarysingles.com) con cuentas de dominios como @us.army.mi, @carney.navy.mil, @greatlakes.cnet.navy.mil, @microsoft.com...

- Detalles

Sin lugar a dudas uno de los mayores problemas de seguridad de Internet, posiblemente el peor, es la existencia de botnets formadas por cientos de miles o millones de ordenadores previamente hackeados y que se encargan de enviar spamm, generar ataques de denegación de servicio, distribuir virus y gusanos.... los administradores de estas botnets que se hacen millonarios a costa de todo el daño que producen se escudan en países que no se esfuerzan mucho en perseguirles y que no colaboran para desarticular estas mafias. Este fin de semana, Microsoft en un movimiento legal muy destacable y basándose en el acta RICO ha acabado (al menos temporalmente) con docenas de botnets y cientos de dominios usados por los mismos.

- Detalles

La plataforma Megaupload lleva clausurada ya bastante tiempo aún así y de manera indirecta sigue causando problemas. Por una parte tenemos los engaños (scam) que siguen utilizando la marca Megaupload para tratar de robar datos de los usuarios y por otra parte tenemos a los hostings que hospedan sus/nuestros datos en cientos de sus servidores pero que no reciben ningún pago por ello pero que tampoco pueden eliminar los datos para no interferir en el proceso judicial.

- Detalles

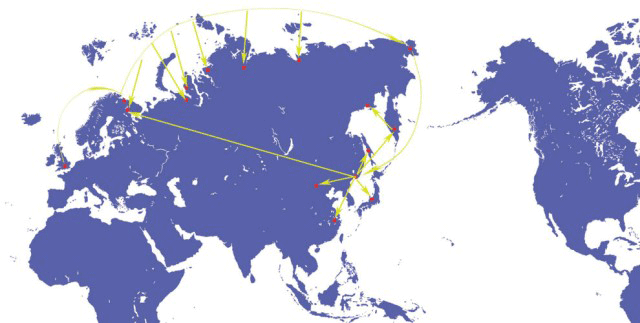

Todos los que hemos trabajado en algún momento con servidores en Japón o Corea por citar algunos ejemplos hemos visto que aunque estos tuvieran magníficas conexiones locales, en transferencias hacia/desde Europa raramente presentaban grandes velocidades. Para mejorar este tema y aprovechando el deshielo del Océano Ártico, se ha puesto en marcha un nuevo programa para desplegar un nuevo cable submarino que uniría Londres con Tokio siguiendo la ruta Ártica.

- Detalles

Hace unos días os comentabamos que la firma de seguridad informática Kaspersky había pedido ayuda a la comunidad para identificar el lenguaje de programación con el que había sido programado parte del troyano Duqu, menos de dos semanas más tarde y gracias a la inestimable ayuda de decenas de personas que respondieron a la petición ya se ha identificado este lenguaje de programación como OO C.

- Detalles

Los servicios de hospedaje de ficheros siguen en el punto de mira, el último movimiento en este ámbito es que un juzgado de Hamburgo ha dictaminado que RapidShare deberá comenzar a filtrar proactivamente los contenidos que se suban a su plataforma, es decir, deberá filtrar el material subido y no solo actuar ante demandas de terceros para la retirada de material protegido por copyright. Al leer esta noticia, nuestra primera idea era la de que RapidShare tenía los días contados, pero pensándolo mejor esta sentencia puede ser el incentivo para que RapidShare se convierta en un servicio de hospedaje de ficheros completamente confiable para usuarios de pago, lo que le puede dar una ventaja competitiva frente a otros similares.

- Detalles

El otro día os informábamos del parche de Microsoft para Remote Desktop y de la gran importancia de su inmediata aplicación en todos vuestros sistemas, pues como tampoco es un misterio que mucha gente desactiva las actualizaciones automáticas o simplemente no se preocupa mucho de ellas, este fallo de seguridad es el objetivo principal para cientos de grupos hackers a nivel mundial, habiendo surgido recompensas para el primero que sea capaz de desarrollar un exploit para automatizar los ataques. Paralelamente Microsoft se enfrenta a un problema interno de seguridad, ya que al poco de publicar el parche, se detectó en China la aparición de un exploit para el mismo.