- Detalles

Estos últimos años los ordenadores Mac han dejado de ser plataformas especializadas de trabajo en ciertos ámbitos (diseño, música..) para irse convirtiendo en el ordenador personal de mucha gente. Este incremento en su popularidad y en la cantidad de Mac conectados a la red obviamente no han pasado inadvertidos para los atacantes que gradualmente han incrementado sus esfuerzos para con esta plataforma. Esto se nota claramente en el aumento de updates de seguridad de la plataforma, esta vez el gigante americano combina 38 parches de seguridad en su último update.

- Detalles

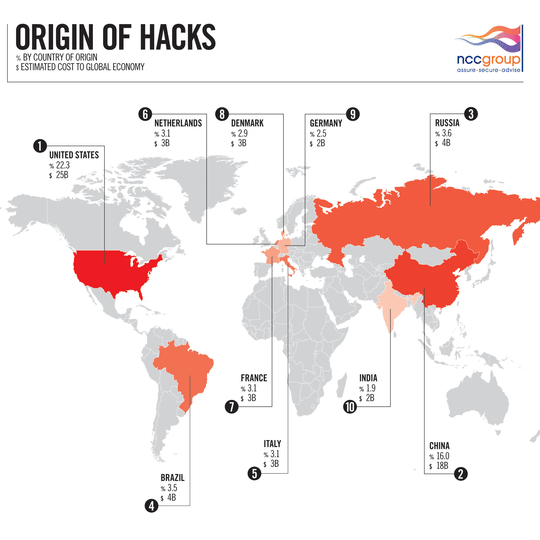

La empresa de seguridad NCC Group ha lanzado un informe en el que se detalla, según sus datos, el origen de los cyber ataques a nivel mundial y su estimación del coste que estos mismos representan. Como podemos ver en el gráfico, entre Estados Unidos (1º) y China (2º) se reparten más del 38% de estos cyber ataques y un coste aproximado de más de cuarenta mil millones de dólares.

- Detalles

Un importante número de pequeñas páginas personales basadas en Wordpress 3.2.1 han sido recientemente comprometidas y están siendo usadas como host para redirigir a víctimas de campañas de spamm y phishing hacía el exploit kit Phoenix.

- Detalles

Como ya dijimos en uno de nuestros primeros artículos, los centros de supercomputación son un elemento clave en el desarrollo científico y tecnológico de cualquier país y por ello su enorme importancia y su efecto decisivo en el avance de estos campos. En los últimos años Estados Unidos ha ido perdiendo su supremacía en este ámbito en favor de los países asiáticos pero sin duda sigue apostando fuerte en este campo. La prueba, el nuevo Blue Waters situado en el "National Center for Supercomputing Applications"

- Detalles

El tráfico web, ese objetivo tan anhelado para cualquier webmaster y que hasta hace relativamente poco era únicamente fruto del trabajo y de la calidad del contenido de la web, ahora para a ser también objeto de venta para las mafias de hackers. Estos comienzan a vender ya "públicamente" tráfico generado a través de otras páginas webs hackeadas y que mediante la alteración de su código con un iframe redirige a sus visitantes a la web del comprador de este tipo de tráfico.

- Detalles

Uno de los problemas más graves y prevalentes de Internet es el spamm, y dentro de este los correos de phishing. Para luchar contra esta lacra tan dificil de perseguir y que reporta cientos de millones de dólares a las mafias que se dedican a ello 15 grandes empresas se han aliado para impulsar el estandard DMARC.

- Detalles

Desde que se descubrió la vulnerabilidad (CVE-2012-0056) y sobretodo desde que el mismísimo Linus Torvalds publicara hace 10 días un parche para corregirla en el repositorio kernel oficial de Linux. Las principales distribuciones de Linux se han lanzado a una carrera por lanzar parches para atajar esta vulnerabilidad.

- Detalles

Para algunos puede parecer ciencia ficción pero estamos asistiendo a la expansión de un nuevo tipo combinado de amenaza que aunque de momento parece ser totalmente fruto de la casualidad, puede causar estragos. Hablamos del termino acuñado por Loreana Botezatu de BitDefender, Frankenmalware para designar a este relativamente nuevo tipo de amenaza.

- Detalles

Hace pocos días Symantec anunció que había sido víctima del robo de código fuente antiguo de diversas de sus aplicaciones, entre ellas pcAnywhere. Producto del trabajo que están llevando a cabo sobre estas aplicaciones Symantec para evaluar los posibles riesgos de este hecho, se ha descubierto una vulnerabilidad crítica de elevación de privilegios para la cual acaba de lanzar un hotfix.

- Detalles

La Comisión Europea ha propuesto hoy la reforma de las normas de protección de datos de la Unión Europea que están vigentes desde 1995. Imaginaos lo que ha llovido desde entonces y los cambios traidos por Internet y la sociedad de la información durante estos 17 años... En principio los objetivos de esta reforma son ampliar los derechos a la privacidad online e impulsar la economía digital europea.