- Detalles

En Wordpress existen diversos modos para que el autor de un blog conozca los links que terceros crean a su contenido, uno de ellos es el Pingback. La empresa de seguridad informática Acunetix, tras estudiar un scanner de Wordpress ha descubierto que la función Pingback, debido a una grave vulnerabilidad, permite por ejemplo scanear la red interna del host de Wordpress o lanzar ataques DDoS.

- Detalles

IBM ha lanzado su último informe para este año respecto a las que sus investigadores piensan que serán las cinco tecnologías más importantes en ser desarrolladas durante los próximos cinco años, los conocidos como "IBM 5 in 5". Esta predicción está basada en informes procedentes de todos los rincones del mundo de sus laboratorios de investigación y desarrollo. Esta vez IBM cree que los próximos avances se centrarán en que los ordenadores desarrollaran sus capacidades de aprender, adaptarse y comenzar a experimentar el mundo como humanos a través de capacidades que emularán los sentidos humanos.

{youtube}wXkfrBJqVcQ{/youtube}

- Detalles

El framework Metasploit, ha llegado recientemente a los 1000 exploits y sigue representando uno de los software de referencia para realizar pen tests (y obviamente para llevar a cabo hacks). Como viene siendo habitual ha presentado la lista de los 10 módulos más buscados en su plataforma, lo cual puede darnos una idea clara de que vulnerabilidades se están explotando en la escena.

- Detalles

En las redes sociales, se publican cada día millones de links por parte de los usuarios y es un comportamiento cotidiano por parte de otros usuarios clickar en estos links sin preocuparnos mucho por la seguridad. Pues bien, el FBI ha desactivado una botnet que a través de links posteados en Facebook había infectado 11 millones de ordenadores, robando a sus usuarios 850 millones de dólares de sus cuentas bancarias.

- Detalles

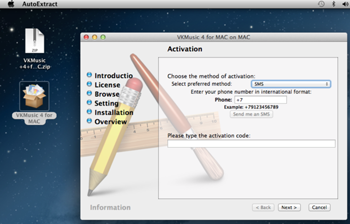

A medida que el número de usuarios de Mac crece y que estos pasan a ser en un mayor número usuarios no profesionales, la cantidad de malware crece exponencialmente y conviene ser cuidadoso. El último troyano descubierto, Trojan.SMSSend.3666 se esconde bajo la apariencia de un instalador clásico.

- Detalles

Microsoft ha lanzado esta pasada noche un nuevo pack de actualizaciones para sus productos, a su vez Adobe ha lanzado una nueva actualización para corregir diversas vulnerabilidades en Adobe Flash Player y Adobe Air.

- Detalles

Las botnets son uno de los mayores problemas de seguridad en Internet. Generan spamm, producen ataques DDoS, roban datos bancarios, distribuyen virus y troyanos... por tanto y dado que la presión para eliminarlas ha crecido exponencialmente, los cibercriminales que las operan cada vez tienen que ingeniárselas de manera más compleja. A los últimos desarrollos de C&C a través de redes p2p tenemos que añadir otro diseño basado en la red Tor descubierto por casualidad y analizado por investigadores de Rapid7.

- Detalles

El protocolo de interconexión de redes y sistemas por antonomasia es Ethernet y su última versión Gigabit Ethernet, pero existen alternativas a este sistema en determinados ámbitos y una de ellas es InfiniBand, de la que hablábamos en el anterior artículo sobre crackeo de contraseñas por GPU. Vamos a tratar de explicar sus características,ventajas y desventajas sobre Ethernet teniendo claro de entrada que Infiniband se centra en un ámbito tan especializado como el de la interconexión en superordenadores y clústers.

- Detalles

La arquitectura interna de las GPU las hace mucho más efectivas para crackear contraseñas que ejecutar los procesos como tradicionalmente se ha venido haciendo sobre CPU. Recientemente en la conferencia Passwords^12 en Oslo, con un cluster formado por 25 GPU AMD Radeon y el software HashCat, se ha logrado llegar a crackear contraseñas complejas en unos tiempo hace poco inimaginables.

- Detalles

Un total de siete vulnerabilidades para MySQL han sido reportadas durante el fin de semana y cinco de ellas han sido publicadas ya por CVE. Tanto Oracle como el Red Hat Security Team están trabajando para evitar que millones de bases de datos se puedan ver afectadas por las mismas.