- Detalles

Tras un primer amago el año pasado el que introdujo la opción de login opcional a través de HTTPS, ahora Twitter ha incluído esta modalidad como predefinida para todas las cuentas. De esta manera la identificación en la red social se está haciendo ya en estos momentos de forma encriptada.

- Detalles

Microsoft, fiel al calendario, nos traerá mañana un nuevo lote de actualizaciones. En total serán nueve actualizaciones que corregirán un total de 21 vulnerabilidades, entre ellas cuatro de críticas.

- Detalles

Constantemente y en la mayoría de los casos de manera invisible, nuestra actividad en internet es monitorizada por terceros. Un gran porcentaje de las webs con gran volumen de visitas tienen acuerdos con 3,4 o más empresas de publicidad online que almacenan, analizan y comercian con nuestros datos, gustos, preferencias, costumbres.. Pero hay que saber que podemos bloquear estas actividades con herramientas gratuitas como Do not track +.

- Detalles

Google en un movimiento un tanto contradictorio ha anunciado que las próximas versiones de Google Chrome, dejarán de comprobar de antemano la validez de los certificados webs en el momento de la navegación en los servidores de las autoridades certificadoras (CA), dado el importante y creciente número de dificultades a la hora de comunicarse correctamente con estos. Pero en cambio seguirá realizando una comprobación similar en sus propios servidores con una base de datos que debe ser mantenida y actualizada con ayuda de las propias CA.

- Detalles

Seguro que a muchos de vosotros os suena el nombre de Foxconn, esta compañía taiwanesa es líder en la fabricación de componentes electrónicos teniendo entre algunos de sus clientes a firmas como Apple, Intel, IBM, Sony. Para dar una idea de su tamaño, solo decir que fabrica el 40% de los componentes electrónicos a nivel mundial, empleando a cientos de miles de empleados. Hoy un grupo de hackers llamado Swaggsec ha revelado el hackeo de sus sistemas y el robo de datos comprometedores para la compañía.

![]()

- Detalles

El ejército de Estados Unidos sigue un proceso constante de modernización a todos los niveles, y uno de ellos es la dotación a su personal de teléfonos y tablets capaces de albergar y transmitir con seguridad documentos y información sensible. Para ello Google y la agencia Defense Advanced Research Projects (responsable de parte del desarrollo del GPS) está desarrollando una versión modificada de Android.

- Detalles

Mucho menos resistente de lo que se creía, así se puede calificar a FileVault de Apple, el sistema de encriptación de disco incluído en Mac OSX Lion. Investigadores de la empresa Passware han conseguido, gracias a la última versión de su software Passware Kit Forensic v11.3, romper la protección de FileVault en 40 minutos sin importar la complejidad o longitud del password.

- Detalles

Una de las críticas hacía el Android Market era que sobre las aplicaciones publicadas no existía un control demasiado severo, lo que permitía que se colaran ciertas aplicaciones malintencionadas. Google se ha puesto las pilas en este aspecto con la implementación de Google Bouncer,un sistema de seguridad, que según datos de la propia Google ha conseguido reducir el número de herramientas maliciosas un 40%.

- Detalles

No hace mucho que se lanzó PHP 5.3.9, esta versión corregía un problema de colisión de hash que afectaba varios lenguajes (php, .net..). Esta vulnerabilidad fue parcheada a través de la limitación de parámetros de entrada y no con la total corrección de la misma. Lamentablemente este parche fue implementado de manera incorrecta produciendo a su vez un nuevo fallo de seguridad aún más severo, que es el que se corrige con esta nueva versión.

- Detalles

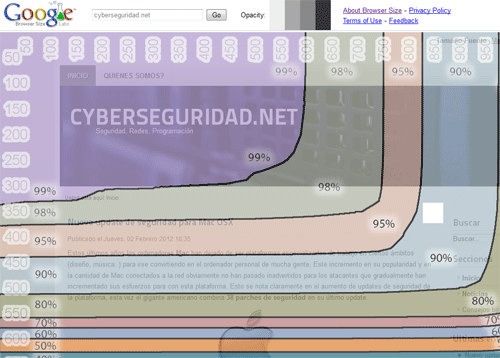

La gente de Google no deja de sorprendernos con nuevos proyectos, esta vez en el Google Labs ha aparecido el nuevo Google Browser Size. Este simple pero a la vez tremendamente útil proyecto nos muestra en porcentajes el grado de visibilidad que nuestra web tiene para los posibles visitantes.