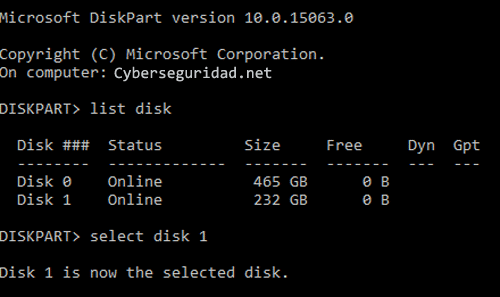

Hay ocasiones en las que el gestor de discos de Windows o la propia utilidad de formateo no sean suficientes para dejar un disco duro como queremos debido por ejemplo al sistema de particiones existente o a que ciertos datos del disco estén corruptos y no se pueda acceder al mismo correctamente. En estos casos siempre podemos echar mano de DiskPart.

Los avisos legales son esos textos más o menos largos que aparecen en algunas firmas de e-mail y que se tiende a ignorar pero que siguen siendo importantes a nivel legal, hoy vamos a ver cómo podemos añadir y mantener de manera centralizada y sencillísima estos avisos para nuestros usuarios.

Con la última actualización de firmware de su router NightHawk R7000, Netgear ha implantado un sistema de recolección de datos. Esto significa que datos como las IP, MAC, tipos de conexiones, estado del WiFi,etc... van a ser enviados a los servidores de Netgear para "localizar y solucionar problemas". Afortunadamente para nosotros, y también para el negocio de netgear, podemos por el momento deshabilitarlo de manera sencilla.

Aunque a estas alturas todo el mundo ha escuchado hablar de WannaCrypt / WannaCry y debería haber parcheado la vulnerabilidad en SMB (MS17-010) es posible que en ciertos entornos no tengamos del todo claro si todas, absolutamente todas las máquinas, lo están. Para comprobar este extremo vamos a ver un script NSE para Nmap que nos detectará rapidamente si tenemos alguna máquina en nuestra red que se encuentre aún en riesgo.

Cuando eliminamos un grupo de Office 365, al igual que otros tipos de objetos, este queda durante un "periodo de gracia" disponible para su recuperación. En este caso tenemos hasta 30 días, vamos a ver a continuación como podemos recuperarlo o por el contrario como podemos eliminarlo definitivamente antes de que expire este periodo de tiempo.

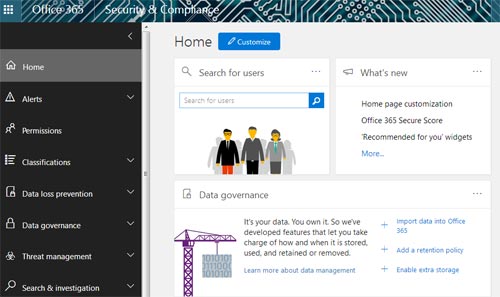

En algunas ocasiones tendremos el escenario en el que debamos eliminar cierto contenido de todas las cuentas de correo y/o onedrives, sharepoints,etc.. de nuestra organización, hoy vamos a ver como trabajando conjuntamente en el centro de seguridad y cumplimiento de Office 365 y Powershell podemos realizar esta tarea rápidamente.

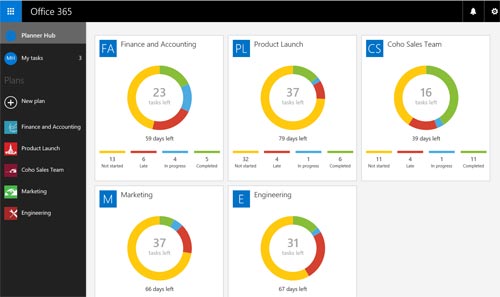

Una de las novedades más interesantes que hemos visto aterrizar en Office 365 es Planner, una suerte de espacio para grupos de trabajo y gestión de proyectos de muy sencilla y enormes posibilidades, lamentablemente junto a su sencillez de creación y gestión le acompañan también algunos defectos de privacidad que con el cybertruco de hoy vamos a ver cómo podemos solucionar.

En diferentes escenario un administrador necesitará finalizar sesiones de usuarios en otras máquinas de manera remota, por ejemplo para permitirnos la conexión a un servidor a través de escritorio remoto cuando se haya alcanzado ya el límite de conexiones o para expulsar a un usuario por cualquier motivo. Hoy vamos a ver hasta tres opciones para llevar esta tarea a cabo desde Powershell.

- [Cybertruco]Permitir a clientes Outlook trabajar directamente con ficheros de sitios Sharepoint

- [Cybertruco]Identificación y manipulación de Alternative Data Streams (ADS)

- [Cybertruco]Recuperación paso a paso de cuentas de correo eliminadas en Exchange Online con Powershell

- [Cybertruco]Descubrir usuarios inactivos de Active Directory con Powershell