Se ha publicado un nuevo trabajo de investigación a través del cual se demuestra cómo es posible manipular tráfico WPA2 (Wi-Fi Protected Access 2) utilizando alguna de las 10 vulnerabilidades descritas y como a través de esta manipulación un atacante podría inyectar paquetes, desencriptarlos, etc.. Los mayores fabricantes, tanto de dispositivos Wi-Fi como de sistemas operativos están ya trabajando en el desarrollo de parches para esta serie de vulnerabilidades, por lo que se recomienda analizar los posibles impactos y actualizar vuestros sistemas y dispositivos en cuanto antes sea posible.

Pues hoy nos hemos despertado con la noticia de la publicación de un paper en el que se describen diversas vulnerabilidades que afectan al protocolo WPA2, es decir que afectan a grosso modo a la mayoría de redes Wi-Fi “seguras” a nivel mundial. Las 10 vulnerabilidades que se han publicado por el momento afectan al proceso de saludo a cuatro bandas entre el punto de acceso y el cliente.

El PoC, que ha recibido el nombre de KRACK (acrónimo de Key Reinstallation Attacks) describe como durante este momento un atacante dentro del rango del punto de acceso podría aprovechar esas vulnerabilidades para realizar establecer una posición de man-in-the-middle y realizar una serie de ataques que comprenden desde el desencriptado de paquetes o la inyección de los mismos, a la suplantación de conexión TCP, inyección de tráfico HTTP, etc.. Estas vulnerabilidades serán presentadas formalmente en una semanas dentro del evento ACM Conference on Computer and Communications Security en Dallas.

Las vulnerabilidades afectando al protocolo WPA2 son las siguientes:

CVE-2017-13077

CVE-2017-13078

CVE-2017-13079

CVE-2017-13080

CVE-2017-13081

CVE-2017-13082

CVE-2017-13084

CVE-2017-13086

CVE-2017-13087

CVE-2017-13088

Estas vulnerabilidades afectan como decíamos a la inmensa mayoría de instalaciones de redes Wi-Fi y afectan al protocolo WPA2 estándar, por lo que cualquier implementación correcta del mismo estaría afectada. En estos momentos se recomienda actualizar nuestros puntos de acceso de manera inmediata a la disponibilidad del parche por parte de nuestro fabricante. Como decíamos esto afecta a cualquier fabricante (Aruba, Cisco, Juniper, Ubiquiti, Zyxel...). En la página web del CERT podéis encontrar un listado con links a los principales fabricantes con la información actualizada de si ya han lanzado un parche o de si este tiene una fecha aproximada de lanzamiento...

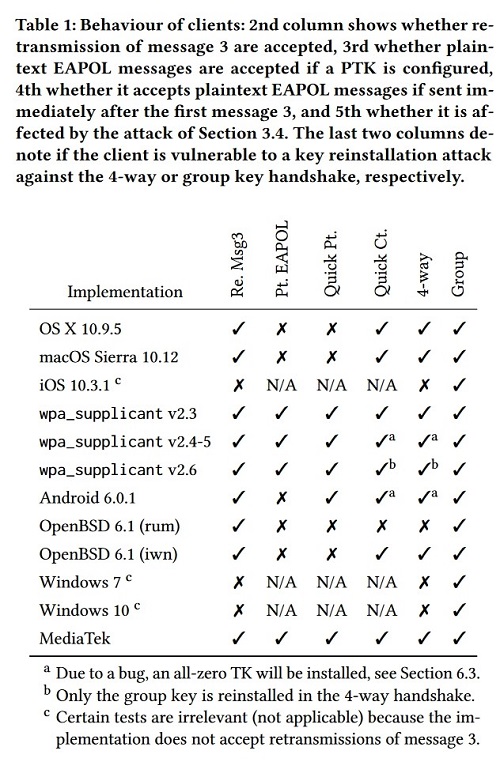

La efectividad de estas vulnerabilidades también están relacionadas con el sistema operativo del cliente conectandose al AP en el momento del ataque, como podéis ver en la siguiente tabla los sistemas más afectados son las distribuciones de Linux y Android. En el caso de los sistemas operativos, estos parches si que se esperan de manera rápida, incluso Microsoft ya ha lanzado el suyo, pero de nuevo hay que tener en cuenta versiones que ya no reciban soporte y que permaneceran vulnerables.

Como usuarios y/o administradores hemos de ser conscientes que nuestros dispositivos pueden ser parcheados con rapidez, tardar x meses o no ser parcheados nunca. Para replantearnos (aún más) la seguridad de nuestras redes Wi-Fi. Por el momento desde cyberseguridad.net recomendamos evitar/restringir el uso de redes Wi-Fi y cuando solo esta opción esté disponible, utilizar HTTPS, SSH, VPN u otros protocolos para encriptar nuestro tráfico directamente desde nuestras máquinas..

En las próximas horas / días esperamos poder ampliar esta información a medida que se desarrollen los eventos y los diferentes fabricantes vayan lanzando actualizaciones para sus productos.

Fuente Cert

Fuente Krackattacks.com