- Detalles

Meses después del descubrimiento del troyano Duqu y de la posterior desaparición de sus C&C, este troyano sigue provocando desafíos. Esta vez es directamente desde los laboratorios de Kaspersky, desde los que se pide ayuda para identificar un lenguaje de programación desconocido a través del cual se programó parte de este troyano.

- Detalles

A veces parece mentira que gente con puestos importantes en empresas de seguridad se permita deslices como el que ha costado el defacement de 35 de las webs de Panda Security, tras un post desafortunado del jefe de Panda Labs Luis Corrons con el título "Where is the lulz now?" algo similar a quien se rie ahora, utilizando el nombre de Lulzsec en el juego de palabras.

![]()

- Detalles

Lulzsec, un grupo de hackers greyhat (blackhat?), responsable de ataques tan notorios como el sufrido por Sony (y por todos sus usuarios), la CIA... ha sufrido la detención de toda su cúpula durante la mañana de hoy una operación conjunta en Estados Unidos, Irlanda y Inglaterra. Esta detención se ha debido a la colaboración con las autoridades de su líder, Sabu, que ya fue arrestado en Junio y que desde entonces colaboraba secretamente con las autoridades para desmantelar todo el grupo.

- Detalles

Adobe ha lanzado hoy una actualización para corregir un par de vulnerabilidades críticas en su Flash Player. Esta es la segunda vez en menos de un mes en que Adobe se tiene que dar prisa en corregir vulnerabilidades de este tipo, aunque de nuevo la versión pública es que no se han detectado ataques contra esta vulnerabilidad.

- Detalles

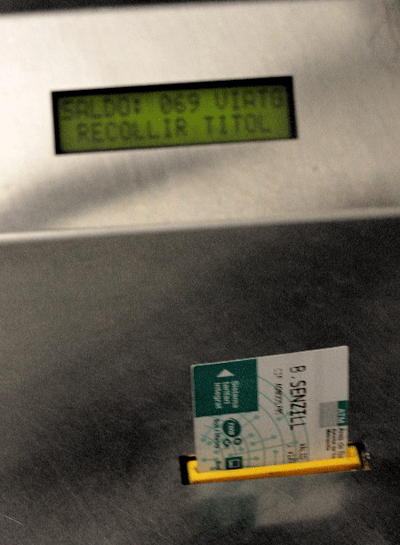

Pues pocas semanas después de que se pusieran en servicio y a pesar de nuevas medidas de seguridad en la propia tarjeta como la banda holográfica, Anonymous en protesta por la desmesurada subida de tarifas del servicio ha publicado un script en Python a través del cual y valiéndonos de un grabador de banda magnética podemos alterar el número de viajes de la tarjeta.

- Detalles

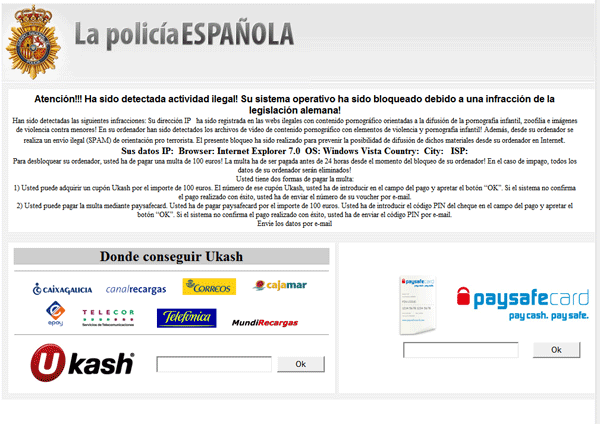

El llamado virus de la policía es un troyano que está volviendo a circular mucho ultimamente principalmente por sistemas españoles, que "secuestra" el ordenador del usuario mostrando en pantalla un mensaje imitando a la policía nacional y en el que se exige un pago para poder continuar trabajando con nuestro ordenador. Aunque relativamente inofensivo nos sirve de claro ejemplo para reseñar una de los consejos básicos de seguridad que siempre tratamos de reforzar desde Cyberseguridad.net, el uso adecuado de los permisos de sistema.

- Detalles

La nueva y polémica política de privacidad de Google, que especifica que toda nuestra información personal recolectada por cualquiera de los servicios de Google será compartida automaticamente con el resto de ellos, choca frontalmente contra las leyes de privacidad de la Unión Europea.

- Detalles

Recordándonos a aquel vaticinado terrible efecto 2000 que iba a tener lugar sobre los ordenadores causando su mal funcionamiento y provocando el caos mundial (cosa que no ocurrió), en el día de ayer (29 de Febrero) si que ocurrió un fallo similar en el servicio cloud Microsoft Azure, por culpa de la singularidad en el calendario de este año bisiesto 2012.

- Detalles

Era una noticia esperada durante estos días, y hoy finalmente Microsoft ha liberado la Windows 8 Consumer Preview para que comencemos a probar el nuevo sistema operativo de Microsoft que al menos estéticamente supone el cambio más radical desde Windows 95. Windows 8, que recoge y mejora todo lo bueno de Windows 7, ya de por si un magnífico sistema operativo, es la baza de Microsoft para recuperar la hegemonía total en el ámbito de los sistemas operativos.

- Detalles

IBM es una de las empresas del sector que pone más énfasis en la investigación y desarrollo de nuevas tecnologías, por ejemplo, cuenta con 5 premios Nobel otorgados a sus trabajadores a lo largo de sus más de 100 años de historia. Uno de los campos en los que centra sus investigaciones actualmente es la computación cuántica y hoy han anunciado en el marco de la reunión anual de la American Physical Society un importante avance en la misma que permitirá ,a medio y largo plazo, avanzar en la construcción se ordenadores cuánticos.