La Common Vulnerability Scoring System (CVSS) la tenemos presente como una calificación a la gravedad de una vulnerabilidad, pero detrás de estos números tenemos una completa herramienta de evaluación de riesgos, con un sistema abierto e independiente que se ha convertido en un componente indispensable a nivel mundial en el ámbito de la ciberseguridad. Vamos a ver como funciona y comprender el porqué de las valoraciones que estamos tan acostumbrados a ver.

Como decíamos, CVSS es un sistema para la evaluación y calificación de los riesgos relacionados con una determinada vulnerabilidad, ya sea a nivel de software o de hardware. Es un sistema independiente, neutral y abierto aceptado en todo el mundo y clave para la rápida evaluación y respuesta ante amenazas. El Forum of Incident Response and Security Teams (FIRST), con la colaboración de todas las grandes empresas de Internet, es el encargado de mantener y promover el uso de CVSS. Sus principales beneficios son los siguientes:

- Proporciona una calificación estándar e independiente de las vulnerabilidades, universal para cualquier organización.

- Es un framework abierto, con un significado claro y detallado de todas las métricas.

- Permite a organizaciones o individuales, en base a esta cualificación,priorizar acciones dependiendo del riesgo particular al negocio.

Grupos de métricas de CVSS

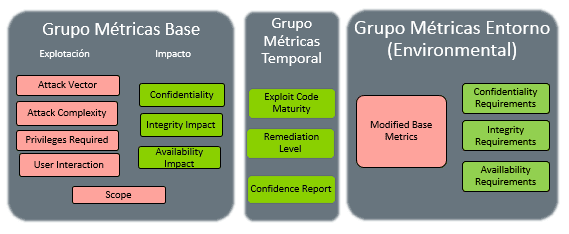

Encontramos tres grupos de métricas que permiten calificar la gravedad de una vulnerabilidad que son el grupo de métricas base, el temporal y el de entorno.

IMAGEN - Métricas en CVSS 3.0. - @incibe-cert.es

Grupo de métricas Base

Este grupo de métricas representan las características de una vulnerabilidad que son constantes en el tiempo y entre los diferentes contextos. A su vez está dividido en métricas de explotabilidad (exploitability) e impacto (impact)

Métrica de explotabilidad (Exploitability)

La métrica de explotabilidad (exploitability) define características del exploit. A su vez se compone de 4 items que son El Vector de Ataque (Attack vector), La Complejidad del ataque (Attack Complexity), los privilegios requeridos (Privilege Required) y la Interacción del usuario (User Interaction).

Hay un último ítem que afecta tanto la métrica de explotabilidad como la de impacto, hablamos del alcance (Scope) Vamos a ver estos componentes:

- Vector de ataque (Attack vector) - Define la cercanía que ha de tener el atacante al componente vulnerable. En este caso si la vulnerabilidad se puede explotar de manera remota la puntuación será más alta que si se requiere una presencia física, ya que en este último caso es mucho más fácil detectar y/o impedir el acceso.

- Complejidad del ataque (Attack complexity) - Está métrica expresa el número de componentes fuera del alcance del atacante que deben estar presente para lograr explotar la vulnerabilidad. Hablamos de software, hardware.. A menor complejidad mayor gravedad.

- Privilegios requeridos (Privileges required) - Refleja los privilegios requeridos por el atacante para la explotación de la vulnerabilidad. A mayores privilegios necesarios, menor gravedad.

- Interacción del usuario (User interaction) - En este caso se evalúa el nivel de interacción por parte del usuario para que el atacante pueda conseguir su objetivo. No es lo mismo que un ransomware se ejecute automáticamente a que necesite que el usuario tenga que clickar y luego poner credenciales por ejemplo.. a menor interacción mayor gravedad.

- Alcance (Scope) - Como decíamos esta métrica se refiere tanto a las métricas base como a las de impacto y está relacionada con la cantidad de recursos y/o privilegios se vean afectados colateralmente por la explotación de la vulnerabilidad. Una vulnerabilidad que permita hacerse con credenciales de administrador de dominio, tendrá un alto valor en este caso ya que afectaría a toda la red y sus componentes.

Métrica de Impacto (Impact)

La métrica de Impacto, se refiere a la triada CIA y por consiguiente se subdivide en los siguientes items:

- Impacto en la confidencialidad (Confidentiality Impact), Impacto en la integridad (Integrity Impact) y el impacto en la disponibilidad (Availability Impact).

La gravedad de estos ítems aumenta por tanto a medida que aumentan las posibles consecuencias o pérdidas debido al riesgo de explotación de la vulnerabilidad.

Impacto en la confidencialidad (Confidentiality Impact) - Está métrica define el impacto sobre la confidencialidad de nuestros datos y sistemas debido la explotación de la vulnerabilidad. Una vulnerabilidad que diera acceso a un log interno, no es comparable a otra que diera acceso a una base de datos personales de usuarios. Por tanto a mayor impacto, mayor calificación. - Impacto en la integridad (Integrity Impact) - En este caso el impacto es sobre la afectación de la veracidad de la información debido a un potencial ataque a la vulnerabilidad. Depende de a qué se pueda tener acceso y con qué nivel, tras una explotación exitosa de la vulnerabilidad.

- Impacto en la disponibilidad (Availability Impact) - En este último atributo hablamos del nivel disponibilidad de recursos que se vean afectados a raíz de la explotación de la vulnerabilidad. Estamos hablando de afectaciones al normal funcionamiento de CPUs, memorias, discos o el ancho de banda por poner algunos ejemplos.

Grupo de métricas Temporal

El segundo grupo de métricas es el Temporal. Este grupo describe las características de la vulnerabilidad que pueden cambiar en el tiempo, pero no entre entornos. En el caso que esté disponible un parche u otras medidas para evitar la explotación de la vulnerabilidad está calificación irá rebajandose. En este caso encontramos ya directamente 3 ítems que lo definen:

La madurez del código del exploit (Exploit Code maturity), el nivel de remediación (Remediation Level) y la confianza en el reporte (Reporte Confidence)

Grupo de métricas de Entorno

Finalmente el tercer grupo de métricas es el de entorno (Environmental metrics group). Este grupo se encarga de medir los aspectos de la vulnerabilidad relacionados directamente con el entorno en cada organización y ayuda a valorar el impacto de la vulnerabilidad respecto a esto. En este caso volvemos a encontrar directamente 4 items:

Tenemos las métricas base modificadas (Modified Base Metrics), los requerimientos de confidencialidad (Confidentiality requirement), el requerimiento de integridad (Integrity requirement) y el requerimiento de disponibilidad (availability requirement)

Todos estos puntos dependen de nuestra propia casuística interna y modificarán la valoración obtenida de los dos grupos anteriores dependiendo de la misma.

Cálculo de la calificación CVSS

Teniendo claros los puntos anteriores, se toma como base el primer grupo de métricas, con el cual como decíamos se evalúan las vulnerabilidades encontradas tanto en software como en hardware. Este describe la gravedad de una cierta vulnerabilidad en caso que sea explotada con éxito. Los otros dos grupos modifican está puntuación inicial dependiendo de los factores temporales y de entorno.

Por lo general la calificación de los dos primeros grupos siempre la recibimos del vendedor o alguna organización, pudiendo completarla con la nuestra particular en el tercer grupo.Todos estas variables están rigurosamente parametrizadas con sus respectivos valores, en la calculadora CVSS, En ella se deben ir completando toda una serie de apartados que darán como resultado una calificación numérica de la vulnerabilidad acompañada de una detallada explicación de cada punto.

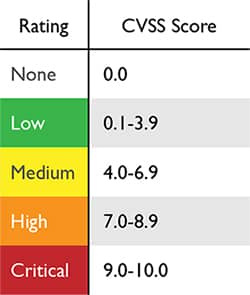

Rangos de puntuaciones

Las vulnerabilidades se dividen en los siguientes niveles a su vez correspondientes a unos determinados rangos de puntuación CVSS. Por lo general y para hacerlo más entendible podemos utilizar estos niveles para hacer la información más entendible.

La calificación final de la vulnerabilidad debe servir a cualquier afectado para determinar los medios dedicados a la corrección de la misma. A mayor severidad mayor es el impacto que puede causar el exploit y mayor a su vez debe ser la urgencia en evitar la explotación de la vulnerabilidad.

Podríamos considerar que cualquier vulnerabilidad calificada con un nivel Medio o superior debería ser corregida, con mayor premura cuanto más alta su calificación.