Comúnmente muchas búsquedas de software las realizamos a través de los buscadores, ante nosotros decenas de resultados aparentemente válidos para descargar lo que buscamos. Pero hemos de tener cuidado y evitar páginas no oficiales, porque aparte de versiones llenas de adware podemos descargar sin saberlo versiones con troyanos u otros malware plantadas por hackers. Este es el caso de la versión troyanizada de PuTTY.

Los chicos de Cisco han detectado en las últimas semanas la existencia de versiones troyanizadas de l sofware PuTTY. Este software de sobras conocido por todos tiene dos características que lo hacen ser perfecto paras estas malas prácticas, al hecho de su enorme popularidad se suma el ser de código abierto por lo que los hackers pueden crear de manera sencilla nuevas compilaciones del mismo con parte del código modificado para que realice diferentes acciones al original. Este es el caso de esta versión detectada por Cisco, en este caso cualquier credencial que utilicemos en este "malPuTTY" es enviada a través de una petición GET a un servidor también establecido por los atacantes.

De aquí viene la enorme importancia de saber que bajamos y de donde lo bajamos, ya que la dejadez del usuario final en cuanto a estas comprobaciones permite a los atacantes obtener resultados de manera relativamente sencilla.

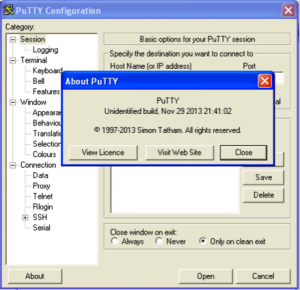

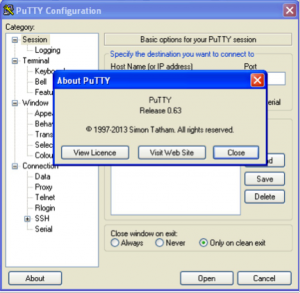

La táctica es simple, utilizando servidores web comprometidos, los atacantes recrean la página original de descarga de PuTTY y en ella plantan la versión troyanizada. Después de preparar estas páginas con técnicas de SEO para que aparezcan lo más arriba posible en cualquier búsqueda simplemente han de esperar a que un visitante incauto descargue su malware y comience a utilizarlo. Estas versiones de PuTTY son difíciles de distinguir del original ya que parten en casi su totalidad del mismo código fuente. Una diferencia encontrada para comprobar a simple vista es la versión del compilador utilizado para la operación (como se puede observar en la imagen superior, en la cual la imagen derecha es la legítima).

Según la investigación de Cisco, esta campaña tiene muchos puntos en común con otra lanzada en el pasado con versiones comprometidas de Filezilla llamadas "StealZilla", como similitudes en IPs y dominios usados por los atacantes.

Para evitar ser víctimas de este tipo de malware debemos siempre tratar de descargar el software de su fuente oficial, fijándonos detenidamente en la URL que estamos visitando, la IP de la misma no vaya a ser que estemos siendo redirigidos sin saberlo y a ser posible comprobando el Hash del archivo descargado contra los datos facilitados por el desarrollador original. A continuación tenéis un listado creado por Cisco en el que se indican características del fichero infectado así como URLs y IPs utilizadas en esta campaña de malware.

PUTTY.exe

MD5 b5c88d5af37afd13f89957150f9311ca

SHA1 51c409b7f0c641ce3670b169b9a7515ac38cdb82

SHA256 d3e866e5bf18f2d9c667563de9150b705813e03377312b6974923f6af2e56291

Dominios:

ngusto-uro.ru MalPuTTY

go-upload.ru StealZilla

aliserv2013.ru StealZilla

Direcciones IPV4:

144.76.120.243 Previous

193.227.240.131 Previous

146.185.239.3 Current

Servidores Web comprometidos e identificados:

stc-castelnaudary[.]fr/putty/

holidaystennisclub[.]com/putty/

stonarov.wz[.]cz/putty/

stabryl.home[.]pl/putty/

mohsenfeshari[.]com/putty/

nwedigital[.]com/putty/

kangasquads.com[.]au/putty/

sistemaysoporte[.]es/putty/

straydogwinter[.]com/putty/

snailmailrecall[.]com/putty/

steveacker[.]com/putty/

starsretail[.]com/putty/

podspeak[.]net/putty/

stephensimmer[.]com/putty/

biznetbrokers[.]com/putty/

ofbcorporation[.]com/putty/

spriebel[.]de/putty/

siteweb.olympe[.]in/putty/

yumyums.comcastbiz[.]net/putty/

prfc.com[.]au/putty/

helpmydiabetes[.]info/wp-includes/

Fuente Cisco