- Detalles

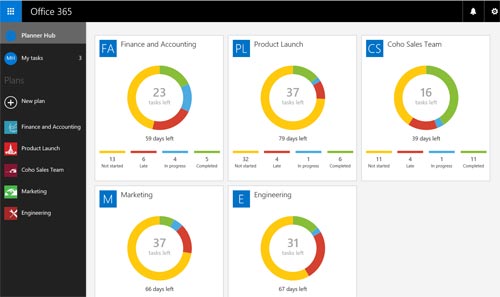

En las últimas horas tanto Google como Microsoft han anunciado un incremento en sus recompensas por la identificación de vulnerabilidades en sus productos. En Google han centrado este aumento en las vulnerabilidades de ejecución de código remoto y por su parte Microsoft centra su foco en Office 365 y Outlook.

- Detalles

En las últimas horas han surgido varias historias relacionadas con graves problemas de seguridad con juguetes “inteligentes” o conectados. Por una parte, tenemos la prohibición en Alemania de la venta de la muñeca “My Friend Cayla” por los graves riesgos que supone para la privacidad de los niños y por otra la publicación de millones de mensajes de voz de niños y padres grabados a través de ositos de peluche CloudPets conectados a Internet además de la demostración de como cualquier persona puede tomar control de los mismos, espiar o interactuar con nuestros pequeños.

- Detalles

Esta semana ha visto la luz una vulnerabilidad a través de la cual se podía obtener información privada de las webs usando los servicios proxy de Cloudfare. Debido a esto y aunque según datos de la propia Cloudfare el número de peticiones http afectadas representan un pequeño tanto por ciento del total de su tráfico gestionado, se recomienda a todos aquellos usuarios que utilicen webs relacionadas con este servicio proxy que cambien sus contraseñas.

- Detalles

Una de las novedades más interesantes que hemos visto aterrizar en Office 365 es Planner, una suerte de espacio para grupos de trabajo y gestión de proyectos de muy sencilla y enormes posibilidades, lamentablemente junto a su sencillez de creación y gestión le acompañan también algunos defectos de privacidad que con el cybertruco de hoy vamos a ver cómo podemos solucionar.

- Detalles

Google ha anunciado la creación de su propia autoridad certificadora, Google Trust Services. En breve a través de esta CA Google empezará a emitir certificados digitales para sus propios productos en vez de depender, como hasta ahora, de terceros, con los que por otra parte seguirá trabajando.

- Detalles

En diferentes escenario un administrador necesitará finalizar sesiones de usuarios en otras máquinas de manera remota, por ejemplo para permitirnos la conexión a un servidor a través de escritorio remoto cuando se haya alcanzado ya el límite de conexiones o para expulsar a un usuario por cualquier motivo. Hoy vamos a ver hasta tres opciones para llevar esta tarea a cabo desde Powershell.

- Detalles

Cada vez que vemos un vídeo, visitamos una web o simplemente debido a nuestro contenido subido a cualquier servicio o plataforma, contribuimos a que el consumo energético de Internet y todo lo que hay detrás necesario para que funcione aumente un poquito más. Actualmente este consumo ya supone un cerca de un 7% de toda la energía consumida a nivel mundial. Solo superado por el consumo global como país de Estados Unidos y China. Si nos paramos a pensarlo, es una barbaridad y por ello es uno de los focos de Greenpeace, que ha vuelto a analizar cómo llevan los grandes de Internet su migración hacia las energías renovables.

- Detalles

Opera ha lanzado su nuevo navegador, Neon. Este nuevo navegador en principio no sustituirá al clásico navegador Opera de la compañía sino que es una especie de experimento basado en un nuevo concepto visual y de navegación. Básado en burbujas, Neon incluye funcionalidades como la multipantalla, la reproducción multimedia integrada, etc.. Este nuevo navegador puede si tiene éxito representar el camino a seguir en la rama principal de Opera y quien sabe si marcar el camino al menos a nivel de diseño para sus competidores.

- Detalles

Los kits de exploits han seguido siendo este 2016 una de las principales fuentes de ingresos de la ciberdelincuencia. Analizando un buen número de ellos se ha realizado este Top 10 de las vulnerabilidades más presentes en los mismos durante este año. Adobe Flash ocupa 6 de las 10 posiciones, la buena noticia? que en breve tanto Adobe Flash como Java desapareceran de nuestros navegadores y harán nuestros dispositivos un poco más seguros

- Detalles

Sigue el imparable proceso de erradicación de Adobe Flash, uno de los software que más problemas de seguridad ha y sigue causando. Google Chrome siguiendo el calendario previsto ha comenzado, en su versión Chrome 56 beta, a deshabilitarlo en diferentes webs, favoreciendo al contenido en HTML5. Se espera que para Q3 de 2017 cualquier contenido que requiera Flash exija la aceptación explícita por parte del usuario.

- Las impresoras IoT de Epson se vuelven "locas" tras un cambio en la API de Google Cloud Print

- Corregido un fallo en Yahoo Mail que permitía a un atacante leer tus correos electrónicos

- Sony elimina un backdoor presente en 80 modelos de cámaras IP

- [Cybertruco]Permitir a clientes Outlook trabajar directamente con ficheros de sitios Sharepoint