- Detalles

Microsoft cambiará en breve la forma en que las actualizaciones son servidas a Windows 7, 8.1, Server 2008 R2, Server 2012 y Server 2012 R2 para adoptar el mismo sistema en uso para Windows 10 de parches acumulativos. Podemos ir diciendo adiós a los parches individuales.

- Detalles

Google ha comenzado a introducir en Gmail nuevas medidas de seguridad enfocadas a facilitar al usuario de la cuenta de correo la identificación del peligro en algunos correos electrónicos y dificultar de esta manera los ataques de spoofing, phishing, etc..

- Detalles

Dos investigadores han publicado recientemente como Microsoft proporcionó sin querer la “llave maestra” para permitir deshabilitar el Secure Boot una de las medidas de seguridad más importantes dentro del firmware UEFI y es que mantener en secreto un backdoor incluido en el código es misión casi imposible con una comunidad de investigadores tan activa.

- Detalles

Investigadores de Check Point han descubierto un conjunto de cuatro vulnerabilidades presentes en los chips del fabricante Qualcomm que dejan los dispositivos abiertos ante un ataque que daría control total al atacante remoto. Se estima que hay unos 900 millones de dispositivos afectados (Google Nexus, Samsung Galaxy S7, LG...)

- Detalles

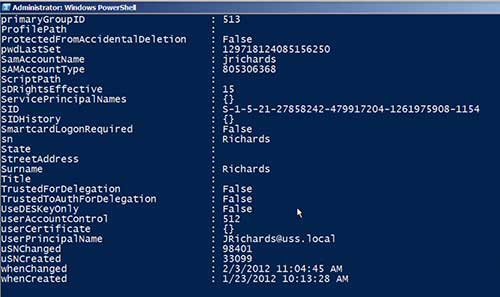

Active Directory es una de las piedras angulares de cualquier red basada en servidores Windows, pero en ocasiones la importancia de su mantenimiento no está tan presente como debería. Para evitar posibles problemas de seguridad en todos los servicios que dependen de AD hoy vamos a repasar como podemos identificar rápidamente aquellas cuentas inactivas a través de Powershell.

- Detalles

Con el reciente lanzamiento de Windows 10 Anniversary Update, la lista de atajos de teclado disponibles se amplía un poco más aún. Algunos de ellos son universalmente conocidos pero otros muchos son grandes desconocidos para la gran mayoría de usuarios. Un repaso a esta lista seguro que hace que a partir de ahora agiliceis alguna de vuestras tareas.

- Detalles

Apple ha cerrado el Black Hat 2016 con el anuncio de que iniciará su propio programa de recompensas por el descubrimiento de vulnerabilidades en sus productos. Apple, de esta manera se une al resto de grandes empresas del sector que ya llevan tiempo recompensando este tipo de actividad que redunda en beneficio del usuario final al mejorar enormemente la seguridad de sus productos.

- Detalles

Mozilla ha lanzado hoy una nueva versión de su navegador Firefox. Firefox 48 es una de las actualizaciones más importantes en la historia del popular navegador ya que incluye entre otras mejoras el multiproceso y la aprobación obligatoria de addons por parte de Mozilla.

- Detalles

Crece la preocupación en EEUU tras las últimas informaciones que apuntarían a que el ciberataque contra el partido Demócrata podría haber estado en funcionamiento desde hace meses. Diversas fuentes confirman este punto y la existencia de mucho más material robado que se podría hacer público en breve y que comprometerían gravemente a Hillary Clinton, destapando posibles casos de corrupción.

- Detalles

La próxima semana se lanzará la primera gran actualización para Windows 10, conocida como Anniversary Update, marcando el fin del periodo de actualización gratuita,mañana día 29, al nuevo sistema operativo que Microsoft ha mantenido durante los últimos meses para conseguir la mayor base de usuarios posible desde sus anteriores sistemas operativos.