- Detalles

El Wi-Fi público es omnipresente, allá donde vayamos veremos carteles ofreciendo conectividad gratis, desde hoteles hasta cafeterías pasando por el transporte público o directamente en puntos de acceso en medio de la calle. Por una parte todas estas redes a nuestro alcance son muy útiles en determinados momentos, pero por otra parte representan un enorme peligro ya que no tenemos ninguna garantía de la seguridad de las mismas a través de las cuales vamos a enviar nuestros datos, credenciales,etc.. Vamos a ver algunos consejos para minimizar riesgos.

- Detalles

A raíz de los recientes atentados terroristas en París, el gobierno francés está barajando toda una nueva serie de leyes. Algunas de ellas afectarían directamente a las telecomunicaciones pueden ser la prohibición de Tor y de los puntos de acceso públicos Wi-Fi durante ciertos momentos.

- Detalles

La cantidad de datos que almacenamos en nuestros dispositivos aumenta exponencialmente y a la vez aumenta el posible daño que se puede producir si perdemos estos datos. Este suele ser un aspecto al que no se presta la debida atención hasta que ocurre un problema y entonces solo nos queda lamentarnos. Hoy vamos a repasar un comportamiento básico a seguir para asegurar que nuestros datos esten a salvo, la regla 3-2-1.

- Detalles

Siguen surgiendo informaciones sobre el ataque a la base de datos del fabricante de juguetes y dispositivos electrónicos VTech, según las mismas cientos de gigas de datos, fotos, audios... de los niños, usuarios de estos dispositivos también fueron robados junto a todo el resto de información relacionada a las cuentas.

- Detalles

Descubierto un fallo en el diseño del sistema de retrocompatibilidad de Windows 64 bits WoW64 que permitiría a un atacante evitar las medidas de seguridad de EMET y ejecutar diversos tipos de ataques como si este último no estuviera presente en el sistema.

- Detalles

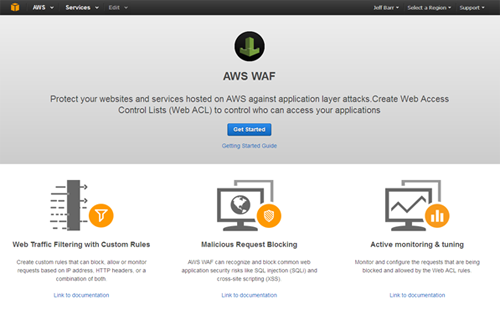

Amazon ha lanzado un nuevo producto para sus servicios cloud, esta vez se trata del WAF (Web Application Firewall). Este producto está diseñado para permitir a sus usuarios filtrar y controlar las peticiones que llegan a sus aplicaciones y de esta manera añadir una nueva capa de protección a las mismas.

- Detalles

Un nuevo APT (Advanced Persistent Thread) ha sido detectado por investigadores de Cybereason afectando a un servidor de correo Microsoft OWA, a través de un .dll plantado en el servidor por los atacantes, estos conseguían acceso todas las credenciales en plano de los usuarios que hicieran uso de este servicio.

- Detalles

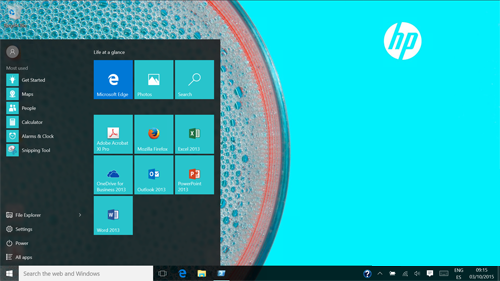

Windows 10 ha traído de vuelta el botón inicio o al menos una nueva versión del mismo, en este Cybertruco vamos a ver como a través de las políticas de grupo podemos establecer un menú estándar para los usuarios de nuestro dominio controlando el “caos” de iconos y apps.

- Detalles

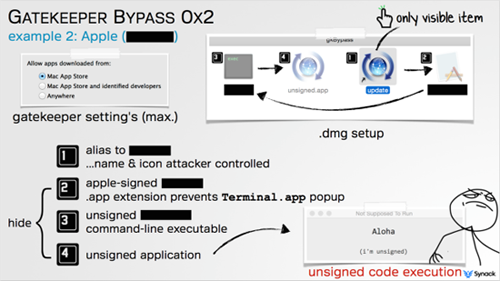

Ha salido a la luz una grave vulnerabilidad relacionada con Gatekeeper y que afectaría a cualquier sistema OS X. Gracias a esta vulnerabilidad un atacante podría a través de una app firmada por Apple ejecutar cualquier tipo de malware en el sistema de la víctima evadiendo cualquier tipo de bloqueo de Gatekeeper.

- Detalles

Debido a la gran controversia generada en torno a Windows 10 y a su respeto por la privacidad de los usuarios, Microsoft ha lanzado a través de su blog, una aclaración en la que se explica en detalle la política de privacidad y de que manera su último sistema operativo utiliza diferentes datos para ofrecer todos sus servicios.