- Detalles

El ransomware y más concretamente Cryptowall 3.0, están proporcionando millones de dólares a los hackers responsables de este y otros malware. Debido a estos nuevos recursos los desarrollos para evitar detección en los kits de exploits como Angler son cada vez más frecuentes. La carrera armamentística entre estos malware y los sistemas de detección se acelera.

- Detalles

Tan increible como cierto, pero a raíz de un problema reportado con Windows Update se ha descubierto que el software de actualización de Samsung incluye un componente que desactiva las actualizaciones de Windows para evitar que se descarguen drivers que puedan presentar conflictos en su hardware. En cuanto a la seguridad del sistema, bueno, parece ser que es secundario.

- Detalles

En Gmail Labs siempre hemos tenido disponibles un buen número de aplicaciones para tunear nuestro Gmail, ahora una de ellas, la opción de deshacer un envío ha sido aprobada oficialmente y pasa a estar disponible por defecto para todos los usuarios. Una buena notícia que evitará más de un lamento, a activarla toca.

- Detalles

A través de una de las actualizaciones de seguridad de este mes, Microsoft ha añadido el soporte a HTTP Strict Transport Security (HSTS) para Internet Explorer 11 en Windows 7 y 8.1 una importante mejora que permite protegernos mejor antes ataques de man-in-the-middle.

- Detalles

Si tenéis un Mac con más de un año de antigüedad sabed que un atacante remoto aprovechando cualquier vulnerabilidad que le permitiese elevación de privilegios podría sobreescribir vuestro firmware controlando vuestra máquina desde el arranque. Totalmente a salvo de antivirus, formateos, cambio de discos duros...

- Detalles

A menos de dos meses para el lanzamiento de su nuevo sistema operativo, Microsoft ha detallado finalmente los precios y opciones de actualización gratuita de que disfrutaremos los usuarios de Windows 8.1 o Windows 7.

- Detalles

Firefox incluye una interesante función llamada Protección de rastreo que además de mejorar nuestras privacidad online según algunos datos recientes también acelera la carga de ciertas webs dado que bloquea peticiones de seguimiento a servidores de terceros, un win-win para el usuario.

- Detalles

Los ataques a los DNS especificados en router personales no son nada nuevo, pero si lo es el hecho de que este ataque se haya incorporado a un exploit kit. Esto es lo que han detectado investigadores de la compañía francesa Kafeine en variantes del exploit kit Sweet Orange.

- Detalles

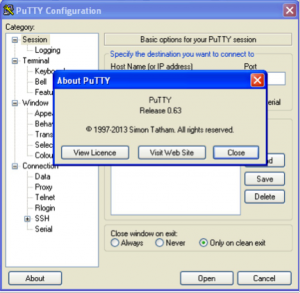

Comúnmente muchas búsquedas de software las realizamos a través de los buscadores, ante nosotros decenas de resultados aparentemente válidos para descargar lo que buscamos. Pero hemos de tener cuidado y evitar páginas no oficiales, porque aparte de versiones llenas de adware podemos descargar sin saberlo versiones con troyanos u otros malware plantadas por hackers. Este es el caso de la versión troyanizada de PuTTY.

- Detalles

En las últimas horas ha salido a la luz una nueva vulnerabilidad llamada Venom, que afecta a un buen número de plataformas de virtualización y que permitiría a un atacante escapar de un máquina virtual y acceder a otras en el mismo host. Afortunadamente se ha reaccionado rápidamente para mitigar los riesgos.