- Detalles

Microsoft ha lanzado esta semana una nueva versión de EMET (Enhanced Mitigation Experience Toolkit) un software indispensable en sistemas Windows que nos ayuda a fortificar nuestro sistema detectanto y bloqueando ataques de manera complementaria a cualquier software antivirus/antimalware que podamos tener.

- Detalles

Investigadores del Project Zero de Google han descubierto un método mediante el cual en un sistema x86-64 con memoria DDR DRAM y que esté ejecutando Linux (otros sistemas por demostrar), un atacante puede aprovecharse de una vulnerabilidad física en esta memoria para conseguir privilegios al kernel en el sistema o para salir del espacio de memoria asignado en una aplicación.

- Detalles

Un equipo conjunto de investigadores de Microsoft y el INRIA Paris-Rocquencourt publicaron ayer toda una serie de vulnerabilidades que afectan al protocolo SSL. Entre ellas destaca FREAK, una vulnerabilidad que permite a un atacante interceptar la comunicación supuestamente segura entre dispositivos Android y Apple en su comunicación con millones de webs HTTPS vulnerables.

- Detalles

Un buen número de investigadores se están centrando estos días en investigar el funcionamiento del proxy Komodia presente en Superfish. Este trabajo ha llevado a identificar un buen número de aplicaciones que lo utilizan y que de la misma manera que Superfish invalidan la seguridad de nuestro navegador.

- Detalles

El pasado viernes, el consejo de ministros aprobó finalmente la aportación del gobierno para el funcionamiento durante el presente año del Supercomputing Center de Barcelona, que alberga el Mare Nostrum, el supercomputador más potente de España.

- Detalles

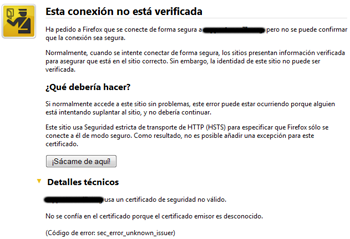

A medida que vamos usando nuestro navegador, en este se van almacenando decenas de certificados de diferentes webs. Puede llegar un momento en el que por seguridad o debido a una manipulación incorrecta de los mismos necesitemos resetear los certificados almacenados en nuestro Administrador de Certificados. En este Cybertruco vamos a ver como.

- Detalles

Si compramos un ordenador de marca, estamos ya acostumbrados a una cierta carga de software preinstalado lo cual no supone un gran problema. Lenovo lamentable e irresponsablemente ha venido instalando un software llamado Superfish, el cual reemplaza cualquier certificado SSL en nuestro navegador por un certificado raíz propio. Desmontando de esta manera, la encriptación web en nuestra máquina y dejando este tipo de conexiones (email, bancos...) abiertas a atacantes. Ya sea por ignorancia, dejadez o avaricia, Lenovo ha cometido un gravísimo error.

- Detalles

El Microsoft Tuesday Patch de Febrero se ha convertido en un continuo quebradero de cabeza debido a que varios de los boletines de seguridad han provocado problemas adicionales al instalar las actualizaciones. En un momento en que Microsoft ha decidido limitar la información previa a clientes "premium", estos reiterados fallos no ayudan a la confianza sobre como se enfoca este proceso de actualizaciones.

- Detalles

El protocolo SPDY verá su fin en los primeros meses de 2016 al anunciar Google el fin de soporte para el mismo. Recordemos que Google creó SPDY como un protocolo alternativo a HTTP que mejoraba algunas de las funciones de este que iban quedando muy anticuadas.

- Detalles

Con la migración a la nube muchos de los servidores y servicios que antaño se mantenían en nuestras LAN han pasado a estar fuera de nuestras instalaciones y a devorar parte de nuestro preciado ancho de banda. Sin embargo con pequeños ajustes como las listas blancas podemos agilizar su uso y de paso aliviar de carga a componentes clave de nuestra red interna.