- Detalles

Los hackers tienen a su disposición una infininidad de vulnerabilidades diferentes a su disposición para atacar a todo tipo de sistemas o softwares, pero siempre hay algunas que por un motivo u otro se convierten un blanco habitual. En el siguiente listado podemos encontrar las 30 vulnerabilidades más utilizadas para atacar sistemas.

- Detalles

Estos días se está llevando a cabo la conferencia RSA en San Francisco, lugar en el que entre otras Microsoft aprovecha para anunciar novedades en sus productos. Esta vez nos fijamos en las nuevas funcionalidades respecto a la seguridad que se han anunciado para Windows 10. Hablamos de Device Guard, Microsoft Passport y Windows Hello.

- Detalles

De nuevo la colaboración entre Interpol, Microsoft, Kaspersky y Trend Micro ha dado sus frutos con el golpe a la botnet Simda, con 14 C&C de la botnet intervenidos y una acción global para ayudar a desinfectar a los cerca de 800.000 clientes infectados en todo el mundo.

- Detalles

La gestión de archivos en Azure incrementa sus opciones y posibilidades con la función Azure Files que introduce SMB 2.1. Vamos a ver como podemos utilizar esta función que, aunque aún se encuentra en fase Preview, ya nos permite una gran variedad de opciones a la hora de interconectar aún más nuestra red local, nuestras máquinas virtuales,etc...para sacar aún más rendimiento a Azure.

- Detalles

En una operación conjunta entre cuerpos policiales como el FBI y el European Cybercrime Center de la Europol combinando esfuerzos con empresas especializadas como Kaspersky, Shadowserver y McAfee; se ha desactivado, al parecer completamente, la botnet polimórfica Beebone.

- Detalles

Durante la reciente Black Hat Asia, se han publicado detalles de una nueva vulnerabilidad en el algoritmo de cifrado RC4. A través de esta vulnerabilidad se ha demostrado la efectividad de un nuevo tipo de ataque llamado "Bar-Mitzvah" que permitiría a un atacante descifrar los primeros 100 bytes de una conexión SSL/TLS, permitiendo a partir de esos datos subsecuentes ataques.

- Detalles

El kit de exploit Angler se ha convertido durante el año 2014 en una de las herramientas favoritas de hackers y mafias de ciber criminales reemplazando rápidamente a Blacole (el autor del cual fue arrestado). En esta nueva serie de cyberseguridad.net vamos a profundizar en los diferentes aspectos de los kits de exploits. Empezamos con Angler.

- Detalles

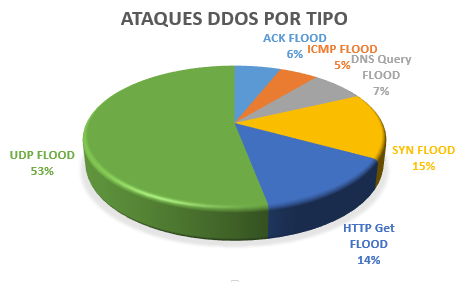

Los ataques DDoS continuan siendo uno de los mayores retos a los que nos podemos enfrentar al defender nuestra red, en el último trimestre de 2014 su número ha descendido ligeramente pero siguen su linea ascendente en cuanto a poténcia y persistencia.

- Detalles

La compañía Intel ha lanzado recientemente una página sobre varios hábitos que todos los usuarios de Internet deberíamos tener muy en cuenta. Mezclando información, juego y concurso es una magnífica manera de aumentar la consciencia sobre la seguridad en Internet a todos los usuarios.

- Detalles

El doble factor de autenticación es una importante mejora de seguridad para nuestras cuentas de usuario en webs y aplicaciones que dificulta en gran medida el robo de cuentas o la impersonalización de las mismas. Esta funcionalidad, a través de Google Authenticator o de Yubikey, ya la tenéis disponible en cyberseguridad.net a través de vuestro panel de usuario.