- Detalles

Canonical ha anunciado esta semana que el próximo lanzamiento de Ubuntu 16.04 incluirá por defecto el módulo para el sistema de ficheros ZFS, un sistema que prima sobretodo la integridad de nuestros datos por lo cual es el sistema ideal para sistemas de archivo de datos.

- Detalles

El proveedor de backups en la nube, Backblaze ha hecho públicos los datos de fiabilidad de sus más de 55.000 discos duros durante el último año 2015. En estos resultados los discos duros HGST se muestran con diferencia como los más fiables en comparación con otros fabricantes también presentes en sus sistemas.

- Detalles

Si habéis tenido la mala fortuna de ser infectados por los ramsomware de variantes HydraCrypt o UmbreCrypt estais de enhorabuena porque ya se encuentra disponible una herramienta para ayudarnos a recuperar los ficheros encriptados por estos malware.

- Detalles

Google sigue avanzando en dirección a crear un entorno más seguro para sus usuarios y tras haber implantado avisos ante webs con malware o peligrosas ahora da un paso más y comienza a bloquear aquellas webs que contengan contenido equivoco para los usuarios como botones falsos de descarga o falsas actualizaciones de software como Adobe Flash.

- Detalles

Durante los últimos años un par de plugins han sido una fuente constante de problemas de seguridad para nuestros ordenadores, Flash y Java. Después de que hace pocas semanas Adobe anunciara que iría moviéndose hacía HTML5 para acabar con Adobe Flash, ahora es Oracle la que ha anunciado el final del plugin Java.

- Detalles

Oracle acaba de lanzar el primer pack de actualizaciones de seguridad para sus productos del año marcando un nuevo récord, al llegar a un total de 248 actualizaciones para varios de sus productos como E-Business suite, Java SE o MySQL Server.

- Detalles

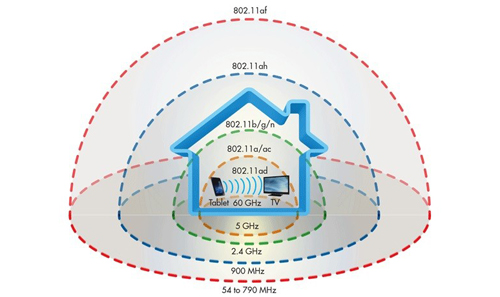

La tecnología Wi-Fi no deja de evolucionar, cuando aún muchos de los dispositivos en nuestros hogares o empresas no soportan el más reciente Wi-Fi 801.11ac, nuevos estándares aparecen para cubrir las necesidades del Internet de las cosas, los coches autónomos o la televisión 4K en streaming via Wi-Fi.

- Detalles

En estos días de celebraciones es aún más importante que nunca evitarnos disgustos digitales innecesarios que nos estropeen las comidas familiares y los momentos con la familia y amigos. Uno de los mayores quebraderos de cabeza que podemos tener es por culpa del ransomware. Vamos a repasar algunos consejos para evitar ser infectados y pasar estos días en paz y felicidad como se suele decir.

- Detalles

Juniper Networks ha anunciado que ha descubierto “software no autorizado” en ScreenOS, el sistema operativo para sus firewalls NetScreen. Este backdoor permite a un atacante desencriptar el tráfico enviado a través de una VPN y/o tomar control del firewall. Se recomienda parchear inmediatamente.

- Detalles

Este 2015 ha sido un año nefasto para Mac en cuanto a seguridad, se han conocido diversos fallos de seguridad críticos y la cantidad de malware para este sistema operativo se ha multiplicado. Para los cada vez más (afortunadamente) usuarios concienciados de esta plataforma os traemos esta nueva comparativa de AV-Test en la que se analizan las mejores soluciones de seguridad para Mac OS X.