- Detalles

Windows 10 incluye una nueva función relacionada a las actualizaciones que permite que una vez descargada una actualización en tu sistema, tu ancho de banda sea usado para distribuir esta actualización con otros usuarios de Windows 10. Por defecto está activado tanto para dispositivos en nuestra propia red como para otros en Internet, esto ha provocado las quejas de muchos usuarios que desconocían esta función. A continuación vamos a ver como controlar esta opción.

- Detalles

La Electronic Frontier Foundation (EFF), una organización formada por distintas empresas que buscan un Internet más libre y neutral, ha desarrollado un nuevo estándar para la función Do Not Track destinado a los navegadores web. Este estándar está desarrollado para protegernos mejor ante seguimientos no deseados y para mantener nuestra actividad en Internet de la forma más privada posible.

- Detalles

Windows 10 incorpora por defecto una nueva característica llamada Wi-Fi Sense que comparte con todos tus contactos de Outlook, Skype y alternativamente de Facebook, las credenciales de tu red Wi-Fi (de manera encriptada) a no ser que cambies el nombre de tu red Wi-Fi.

- Detalles

Windows 10 ya está disponible para millones de usuarios en todo el mundo y para esta nueva versión de su producto estrella, Microsoft no se ha olvidado de mejorar la seguridad incluyendo y mejorado una buena serie de elementos para hacer de Windows 10 un sistema mucho más seguro que sus predecesores.

- Detalles

Las opciones de personalización de la interfaz de Office 365 van ampliándose poco a poco, una de las últimas en estar disponibles y que visualmente es importantes para cualquier empresa a nivel de branding es la personalización de la página de acceso o login. En este cybertruco vamos a ver como podemos en unos sencillos pasos personalizar esta pantalla, puerta de entrada a todos nuestros recursos en la plataforma.

- Detalles

Office 365 es una plataforma muy robusta y que por regla general funciona de manera intachable, pero uno de sus componentes Onedrive for Business es un servicio al que aún le falta depuración. Aparte de los muchos malentendidos con los usuarios debido a llamarse Onedrive y a la vez ser un servicio muy diferente al Onedrive que todos podemos tener en nuestra cuenta de correo outlook, es un servicio que en determinados usuarios da problemas comunes como fallos en la sincronización difíciles de solucionar, hoy vamos a ver un Cybertruco para solucionar los escenarios más complicados.

- Detalles

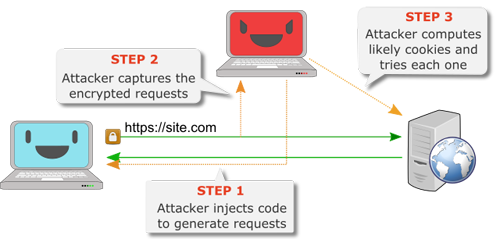

Los investigadores de seguridad belgas Mathy Vanhoef y Frank Piessens han descubierto un nuevo método de ataque contra RC4 que reduce dramáticamente el tiempo necesario para desencriptar las cookies (y teoricamente cualquier tipo de dato) encriptadas con este antiguo pero aún muy utilizado sistema de cifrado.

- Detalles

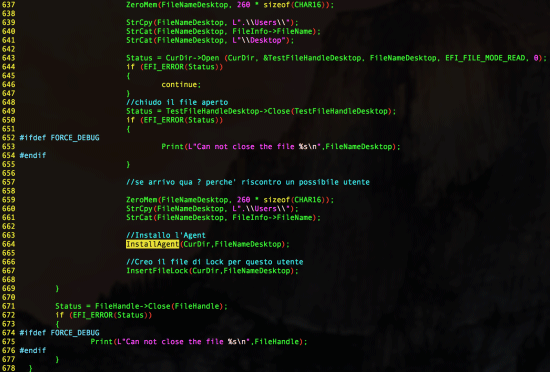

Hacking Team se aseguraba la persistencia de su software de control remoto RCS en los sistemas infectados a través de un rootkit plantado en la bios UEFI. De esta manera ni formateos ni cambios de disco duro podían acabar con este malware.

- Detalles

Se ha detectado un nuevo 0day para Java. Esta vulnerabilidad afecta a la última versión disponible en estos momentos del software, la 1.8.0.45, sin afectar a versiones anteriores (que a su vez son afectadas por otras vulnerabilidades..)

- Detalles

Hora de actualizar vuestras versiones de OpenSSL. Se acaba de lanzar una actualización de seguridad para corregir una grave vulnerabilidad en el mecanismo de autenticación de certificados que permite en versiones no actualizadas que un atacante remoto pueda llegar a emitir certificados falsos que serían validados por nuestro servidor.

- El dinero proveniente del ransomware acelera la sofisticación de los kits de exploits

- Samsung Software Update desactiva las actualizaciones automáticas de Windows Update

- Gmail incluye la opción deshacer envío a todos los usuarios

- Internet Explorer HTTP Strict Transport Security disponible en Windows 7 y 8.1