Tras conocerse el ataque del ransomware WannaCrypt cientos de investigadores se pusieron manos a la obra para intentar frenar su propagación, uno de ellos, un británico con la cuenta de Twitter @MalwareTechBlog encontró una línea en el código fuente que hacía referencia a un kill-switch que los atacantes no habían asegurado convenientemente, tras registrar el dominio el ritmo de propagación del ransomware cayó en picado.

Por casualidad como él mismo dice, sin duda hay veces en que nos sonríe la suerte. Este es el caso de este investigador de seguridad británico que analizando el código fuente de este ransomware detectó un nombre dominio en el mismo y decidió probar suerte y registrarlo. Inmediatamente el número de propagaciones descendió en picado, alertando a empresas que estaban siguiendo los eventos en tiempo real como Malwarebytes o Talos Intelligence del gran incremento de peticiones DNS contra el mismo.

El ransomware, durante su ejecución intenta conectarse al dominio www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, en el caso que pueda conectarse detiene su propagación, por lo que tras haber sido registrado y puesto en marcha se evitaron miles de nuevas infecciones. Estos kill-switch son relativamente comunes para dar al creador del malware una via de detener la acción del mismo, en este caso pero tanto su localización en texto plano dentro del código como su falta de registro denotan una falta de depuración del mismo.

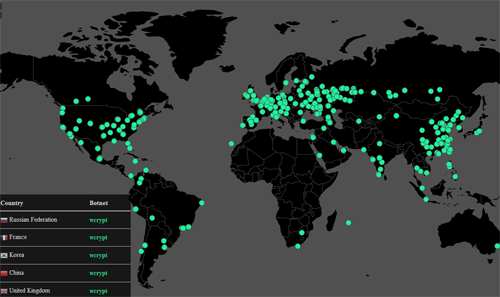

Una vez registrado el dominio, se montó rápidamente un servidor para analizar todas estas nuevas peticiones entrantes y de esta manera disponer de un mapa en tiempo real de las nuevas infecciones. Aquí podéis ver un mapa en tiempo real de estos eventos.

Es esta una solución definitiva?

No. Este kill-switch únicamente ha ayudado a detener la propagación de esta variante del ransomware, pero las máquinas infectadas siguen estándolo y en caso de nuevas variantes podrá seguir su propagación. De todas maneras, este hallazgo ha supuesto una gran ayuda y ha dado tiempo a todos para estar un poco más preparados pero simplemente con que aparezca una versión del ransomware que ignore ese check, esto ya no servirá para nada. Igualmente en las últimas horas otros investigadores están asegurando que este kill-switch podría no tener efecto en entornos que salieran a internet por ejemplo a través de un proxy.

Por el momento lo mejor es asegurarse que disponemos del parche instalado en nuestras máquinas y mantener nuestros antivirus bien actualizados.