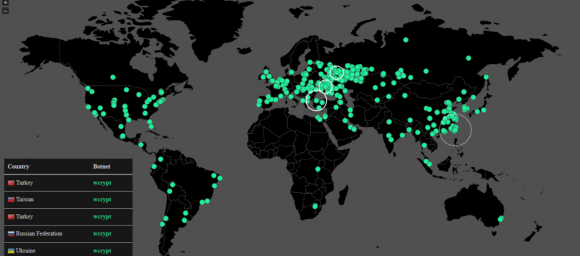

Tras haber saltado a todas las noticias del mundo y haber infectado cerca de 75000 máquinas en 100 países, Microsoft ha decidido en un movimiento sin precedentes extender el parche que frena la dispersión del ransomware WannaCrypt a sistemas sin soporte como Windows XP, Windows 8 y Windows Server 2003.

Cada vez más la ciberseguridad está presente en nuestras vidas queramos o no, el ataque del ransomware WannaCrypt del día de ayer es un ejemplo más del escenario hacía el que vamos dada la cada vez mayor dependencia de los sistemas informáticos en todos los ámbitos y de la escasa importancia que aún hoy en muchos casos se le da. En todas los periódicos y noticias la primera noticia es el ataque, tanto por las compañías afectadas como por la dispersión a nivel mundial del mismo.

Como decíamos, Microsoft ha reaccionado con rapidez y dada la gravedad de la situación y la gran cantidad de empresas que siguen a día de hoy trabajando con sistemas sin soporte, ha decidido dar un paso adelante y lanzar el parche que cierra la vulnerabilidad SMB utilizada por el ransomware para propagarse en toda una série de sistemas como Windows XP, Windows 8 y Windows Server 2003. Sin duda algo que agradecer. Además las firmas de este ransomware se han añadido ya a los principales motores antivirus, como el de la propia Microsoft, por lo que este debería ser ya identificado y bloqueado con facilidad.

Pero cómo pudo ser posible este ataque si Microsoft ya lanzó un parche hace semanas? La explicación es sencilla, buena parte por no decir todas las empresas de cierta envergadura y que tienen sistemas con configuraciones o que usan ciertos tipos de software especiales tienen la política (por lo menos hasta ahora) de que sus máquinas, dejando al lado el caso de los servidores que sería más general, no actualicen automáticamente al ritmo que Microsoft lanza las actualizaciones sino de ejercer un control mayor sobre el despliegue de las mismas para evitar problemas, que los ha habido y habrá. Esta política tiene el problema que vimos ayer, que varias semanas después de que Microsoft hubiese lanzado el parche para la vulnerabilidad de WannCrypt esta aún no se había instalado en todos esos equipos, lo que propició la propagación del ransomware y el caos consiguiente.

Punto de entrada

Aún se sigue investigando cuál pudo ser el origen de la infección en las diferentes empresas pero al menos un par de fuentes aseguran que uno de ellos habría sido a través de correos de phishing con facturas falsas adjuntas, al abrir estos adjuntos y junto con la vulnerabilidad comentada anteriormente, el ransomware se dispersó rápidamente por todas estas redes.

Protección

Se calcula en más de un millón de máquinas a nivel mundial las que aún pueden ser vulnerables a esta propagación, por lo que como siempre recomendamos tener siempre las actualizaciones automáticas de Windows activadas, además por supuesto de trabajar en un sistema operativo que mantenga soporte de Microsoft y mantener nuestro antivirus activo y actualizado. Si este es nuestro caso al menos este ransomware no podrá entrar en nuestra máquina a través de esta vulnerabilidad de SMB y posiblemente en caso de que lo recibamos de alguna otra manera sea bloqueado.

De todas maneras como siempre la precaución en Internet es el mejor de los consejos y ante un ransomware lo mejor es la regla 3,2,1. Gracias a la cual si alguna vez somos infectados no tendremos reparos en pegarle un buen formateo a nuestra máquina sin ni siquiera pensar un momento en tener que pagar a ningún ciberdelincuente.

Fuente Microsoft