- Detalles

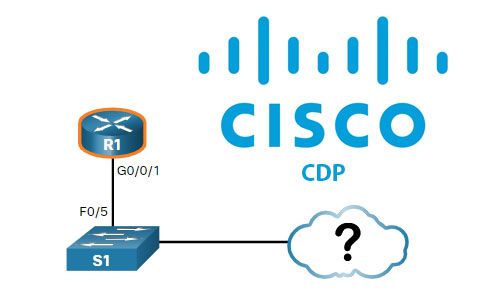

En las redes compuestas por dispositivos de red Cisco, el protocolo CDP es tremendamente útil para diversas tareas de administración, entre estas opciones, este protocolo nos permite descubrir la topología de una red en caso de que no dispongamos de la documentación requerida. Vamos a ver como podemos hacer esto en el cybertruco de hoy.

- Detalles

El aplicar formato a las celdas de Excel ayuda a visualizar y trabajar con el contenido de manera eficiente, pero en ocasiones este formato de aplica de manera incorrecta a una enorme cantidad de celdas vacías convirtiendo a nuestro fichero excel en un monstruo con el que es difícil de trabajar. En el Cybertruco de hoy vamos a ver cómo podemos eliminar todo ese exceso de formato.

- Detalles

En las últimas horas tanto Microsoft con su habitual ronda de actualizaciones mensuales como Adobe o Oracle han multitud de actualizaciones para solucionar centenares de problemas de seguridad, diversas de ellas críticos. En estos momentos en que gran parte de los trabajadores lo hacen en remoto y la guardia puede estar un poco más baja, es especialmente importante aplicar las actualizaciones para evitar ser presa de ataques.

- Detalles

Es probable que a estas alturas ya hayais actualizado vuestros navegadores Edge a la nueva versión, entre los muchos cambios que contiene se ha cambiado el comportamiento por defecto de ClickOnce, necesario, entre otras cosas, para utilizar la herramienta de exportación de eDiscovery en Office 365, vamos a ver cómo podemos habilitarlo de nuevo para seguir usando esta herramienta.

- Detalles

Firefox almacena todos nuestros datos, sesiones, contraseñas, extensiones, etc... en nuestro perfil. Esto no es más que una carpeta en nuestro ordenador que podemos gestionar facilmente. En el cybertruco de hoy vamos a ver como podemos fácilmente copiar este perfil para realizar copias de seguridad y posteriormente restaurarlo en la propia máquina u en otra.

- Detalles

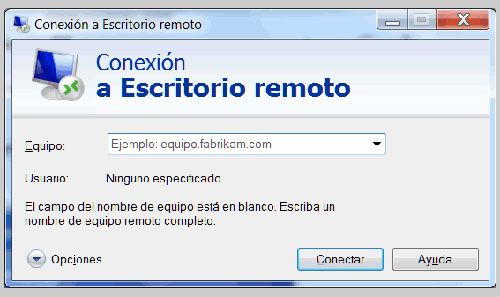

A no ser que tengamos especificado lo contrario a través de políticas de grupo, el Escritorio Remoto (RDP) está deshabilitado por defecto en las instalaciones de Windows 10, en el cybertruco de hoy vamos a ver como podemos fácilmente habilitarlo a través de cualquier otro equipo conectado a la misma red de manera remota.

- Detalles

Microsoft sigue trabajando en Teams y añadiendo funcionalidades progresivamente. Actualmente ya lo podemos considerar como una plataforma estable y parte importante dentro de Office 365, preparada para migrar a ella las comunicaciones y grupos de trabajo. Hoy vamos a ver cómo podemos gestionar diversas tareas habituales a través, como no, de Powershell.

- Detalles

En un ataque de VLAN hopping el objetivo del atacante es conseguir generar tráfico malicioso y que este llegue a otra VLAN evadiendo la configuración de la red que las esté gestionando. El atacante en este caso de switch spoofing, configura su host para actuar como un switch y de esta manera aprovecharse de las funciones de trunk automático.

- Detalles

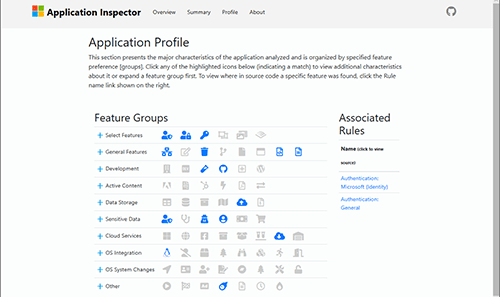

Microsoft ha publicado una nueva herramienta, llamada Microsoft Application Inspector enfocada a el análisis automatizado de código y la detección tanto de potenciales problemas de seguridad como de pobres prácticas de programación y lo mejor de todo, es Open Source.

- Detalles

En una red, los switches gestionan tablas de direcciones MAC para dirigir el tráfico entre sus diferentes puertos de manera más eficiente. A través del ataque de Mac Flooding un atacante podría colapsar esa tabla provocando que el switch pase a enviar los paquetes que le lleguen a través de todos sus puertos y de esa manera poder interceptar ese tráfico.