Uno de los más recientes avances en seguridad por parte de Oracle para Java, la ventana emergente de aviso de seguridad ante el intento de ejecución de software no, contiene graves fallos de seguridad que permitirían a un atacante poder manipular los datos presentados y engañar al usuario para que ejecute malware.

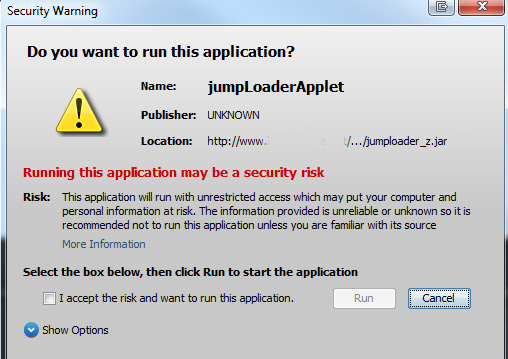

Desde hace un tiempo estaréis acostumbrados a ver, en el caso que ejecutéis alguna aplicación Java en vuestros navegadores, un aviso similar al que precede a estas lineas. Esta ventana de alerta de seguridad es uno de los pasos más importantes que ha dado Java en los últimos años y se encarga de avisar al usuario que está a punto de ejecutar código Java no firmado por una entidad certificadora (CA) para permitir a este evitar esa ejecución. Pero como no es oro todo lo que reluce, se han encontrado graves fallos en este sistema.

Diversos investigadores han descubierto que este tipo de mensajes pueden ser modificados por un atacante, con lo cual la información sobre la que el usuario final toma la decisión de permitir o no una ejecución puede ser alterada y por tanto facilitar de esta manera la ejecución de troyanos, malware... disfrazandolos de procesos totalmente legítimos y necesarios para el usuario.

El problema principal viene del hecho de que esta ventana permite incluir información no firmada para mostrar al usuario, por lo que un atacante puede modificar con cualquier dato que se le antoje la información tanto del nombre del proceso como de la localización pueden ser alterados, incluso aunque el applet esté firmado criptograficamente de antemano.

No menos peligroso aunque más difícil de explotar es el hecho de que en el caso que la aplicación Java que se vaya a ejecutar este firmada digitalmente por una CA (o cuente con un certificado falso) esta se ejecutará de manera automática, sin ningún aviso y con total acceso a los recursos del usuario logueado, por lo que esperemos que próximamente aparezca una corrección para ambos problemas, aunque por el momento Oracle guarda silencio.