- Detalles

Un nuevo exploit 0-day para Adobe Reader se ha detectado ha sido detectado en la nueva versión del exploit-kit Blackhole, que se usa habitualmente para distribuir troyanos bancarios. Esta nueva vulnerabilidad 0-day representaría el primer ataque efectivo contra el sandbox de Adobe Reader desde su creación.

- Detalles

Cisco acaba de lanzar un esperado parche para su protocolo TACACS+, que corrige una vulnerabilidad en el proceso de triple A. Este parche corrige varias versiones del Cisco Secure Access Control System (ACS) presente en la mayoría de las grandes infraestructuras de redes, por ello la gran relevancia de esta noticia.

- Detalles

El ingeniero de Google Tavis Ormandy descubrió hace unas semanas una serie de graves fallos en el antivirus Sophos. Tras comunicarlo a la compañía y observar que tardaron entre mes y medio y dos meses en corregir los errores, el propio ingeniero en un comunicado critica ese prolongado tiempo de respuesta, detalla los gravísimos fallos que contenía y desaconseja el uso de este antivirus.

- Detalles

Google ha lanzado una nueva versión de su navegador Chrome para Windows, Mac, Linux y Chrome. Esta versión, la número 23, corrige un total de doce vulnerabilidades para su versión Windows y dos para la versión de Mac OS X.

- Detalles

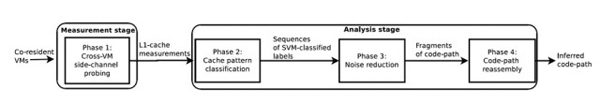

Investigadores de las universidades de Carolina del Norte y de Wisconsin juntamente con investigadores de RSA han llevado a cabo una investigación en la cual han sido capaces de a partir de una máquina virtual extraer claves criptográficas en otra máquina virtual funcionando en el mismo hardware. Este descubrimiento pone en tela de juicio la seguridad de muchos de los sistemas cloud actuales.

- Detalles

Adobe ha lanzado una nueva actualización crítica de seguridad para sus productos Flash Player y Adobe AIR. En esta nueva actualización se corrigen siete vulnerabilidades muy graves. La actualización como siempre es multiplataforma afectando a las versiones de Windows, Mac, Linux y Android.

- Detalles

Metasploit es una de las aplicaciones más usadas para automatizar exploits y ataques desde hace años, muchas veces acusada en sus inicios de servir a exploit kiddies, ha pasado a ser una plataforma muy completa pero sabiendo mantener su estructura modular que permite a sus usuarios añadir nuevos exploits rapidamente. Hoy Metasploit ha presentado los 10 módulos más buscados, lo cual puede darnos una idea clara de que vulnerabilidades se están atacando ahora mismo, al menos a través de metasploit.

- Detalles

Anonymous ya había avisado que hoy 5 de Noviembre iba a llevar a cabo una serie de ataques para "celebrar" el día de Guy Fawkes y efectivamente durante todo el día han posteado información de diferentes ataques que incluyen a ImageShack, Symantec, Paypal, NBC....

- Detalles

Un miembro de Anonymous bajo el nick de Stun ha publicado un torrent con el código fuente del kernel del VMware ESX Server. El mismo hacker ha dicho que el motivo para esta publicación es que VMware sigue basando sus productos en versiones antiguas de kernel lo cual no es una buena práctica en cuanto a seguridad.

- Detalles

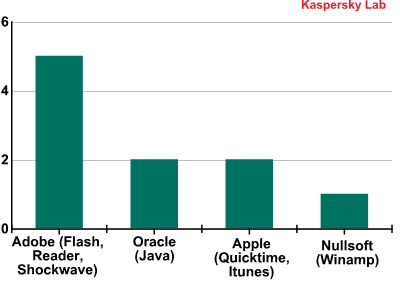

La empresa de seguridad informática Kaspersky ha publicado su último informe IT Threat Evolution, en el cual incluye un Top 10 de las mayores amenazas informáticas del momento, además de un buen número de estadísticas que sitúan a España en un grupo de países en los que la seguridad informática debería mejorar sustancialmente.