- Detalles

No hace falta más que una sencilla consulta en nuestro buscador para encontrar cientos de páginas ofreciendo paquetes de likes a bajo precio para nuestras páginas de Facebook. Aparte de crear una falsa percepción a los usuarios reales de la plataforma social, el problema es que detrás de estas ofertas se esconden mafias que no dudan en utilizar técnicas como el scamm o el clickjacking para utilizarnos como parte de esta oferta. Facebook hasta ahora se había mostrado bastante pasivo respecto a este problema, pero al parecer ha decidido finalmente acabar con esta lacra, una de las varias que están haciendo caer a la plataforma.

- Detalles

Oracle se ha puesto las pilas, y pocas horas después de que se hiciera público el exploit que os comentábamos ayer, ha lanzado un parche para Java versión 7 (que todos deberíais instalar ahora mismo) para corregir las tres graves vulnerabilidades que están siendo atacadas gracias a este exploit. Lamentablemente también hay que decir que Oracle conocía esta vulnerabilidad desde Abril y no ha sido hasta que millones de sus usuarios se han visto amenazados por la publicación del exploit, que ha decidido reaccionar...

- Detalles

El exploit recientemente aparecido para atacar las instalaciones (Windows, OSX, Linux..) de Java 7 (no es efectivo contra la versión 6 y anteriores), parece ser que utiliza no uno, sino almenos dos vulnerabilidades en el software de Oracle ,compañía que por su parte parece no reaccionar ante tan graves y repetidos fallos en su software.

- Detalles

El esperadísimo sistema operativo de Microsoft destinado a unir todo el ecosistema Microsoft, Windows 8, ya tiene lista su versión definitiva (build 9200) y fecha de salida definitiva, el próximo día 26 de Octubre.

{youtube}ZQ0HYPdg8BM{/youtube}

- Detalles

Hace algunas semanas un determinado número de usuarios de Dropbox empezaron a recibir spam en cuentas de correo que únicamente estaban creadas para este servicio, por lo que rápidamente se pensó que había habido alguna brecha de seguridad en sus sistemas y que algún hacker había substraído ¿parte? de su base de datos. Finalmente y tras largos días de silencio, Dropbox ha admitido que fue hackeada.

- Detalles

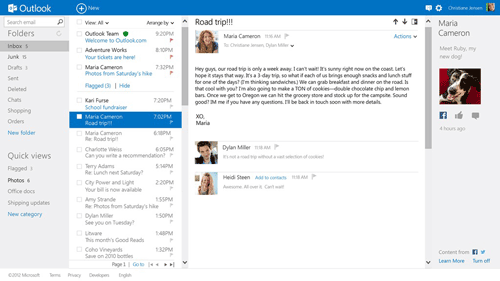

Hotmail junto con Messenger se habían convertido con el paso del tiempo en unas plataforma fantasmas de cuentas de correo olvidadas a medida que la mayoría de usuarios se iban pasando a Gmail u otras plataformas. Pero los tiempos están cambiando y Microsoft vuelve a hacer las cosas realmente bien, el último paso dado en la buena dirección es la creación de Outlook.com una gran plataforma que ya podemos utilizar desde hoy mismo traspasando nuestras cuentas Hotmail.

- Detalles

Durante el DEFCON 20, el investigador Moxie Marlinspike junto a David Hulton dieron una charla en la que mostraban como era posible crackear el protocolo MS-CHAPv2. Siguiendo a esta demostración se ha liberado la herramienta ChapCrack que permite capturar y crackear las contraseñas usadas en conexiones PPTP VPN o WPA2 Enterprise.

- Detalles

Probablemente muchos de vosotros jugáis o habéis jugado en alguna ocasión con juegos de la compañía alemana Gamigo. Esta compañía sufrió un ataque informático el pasado mes de Febrero del cual nunca se conoció con certeza su alcance, pues es ahora con la publicación de más de 8 millones de cuentas que podemos apreciar la gravedad del ataque.

- Detalles

Para un cibercriminal dedicado a enviar spam, una de las principales necesidades es conseguir constantemente dominios limpios a través de los cuales poder enviar su spam, evitando quedar bloqueado por los filtros anti-spam, para facilitar esta tarea existen websites dedicados a automatizar la obtención de este tipo de dominios.

- Detalles

En un desenlace muchísimo más rápido de lo que se esperaba, los últimos centros de control (C&C) de la botnet Grum fueron finalmente desactivados en Ucrania y Rusia, dejando totalmente inactiva la que hasta ayer era la tercera botnet de spam más importante del mundo, generando 18 mil millones de correos spam al día.